Применение компенсационных мер

Применение компенсационных мер

Применимость стандарта и подтверждение его соблюдения

Важной особенностью, необходимой для применения стандарта, является понимание различий между выполнением требований стандарта PCI DSS и подтверждением выполнения этих требований.

Сам по себе стандарт PCI DSS применим ко всем организациям, обрабатывающим или хранящим данные платежных карт (как минимум — PAN). Сюда входят и банки, выпускающие эти карты, и магазины (в том числе веб-сайты), принимающие эти карты к оплате, и многочисленные сервис-провайдеры, участвующие в этом процессе (платежные шлюзы, агрегаторы платежей и т. п.). Очевидно, что часть требований в том или ином случае просто неприменима: ну откуда, например, у маленького магазина с POS-терминалом возьмутся процессы разработки приложений?

При этом сам стандарт остается применимым. И вопросы, связанные, например, с контролем физического доступа к POS-терминалу, должны быть решены.

Итак, примем как факт, что если номера карт обращаются в системе — применимые требования PCI DSS нужно выполнять.

Теперь обратимся к требованиям платежных систем (в первую очередь VISA и MasterCard), ведь это именно они определяют, что компании должны делать, чтобы с ними работать.

Именно они определяют различные способы подтверждения выполнения требований стандарта PCI DSS для различных организаций, сами их классифицируют и определяют штрафные санкции за нарушение их требований.

У каждой платежной системы есть своя программа: для VISA — это Account Information Security (AIS) Programme[70], для MasterCard — это Site Data Protection (SDP) Program[71].

Программы немного различаются, но очевиден единый подход к оценке риска — чем больше данных платежных карт проходит через организацию, тем более жесткие требования к ее проверке на соответствие стандарту. При этом максимальный уровень проверки — это проведение ежегодного аудита с привлечением сертифицированного аудитора QSA, а также проведение ежеквартальных сканирований с привлечением сертифицированной компании ASV. Минимальный уровень проверки — это самостоятельное заполнение опросного листа или даже (в случае с MasterCard для торгово-сервисных организаций 3-го и 4-го уровней) отсутствие каких-либо требований (их определяет банк-эквайрер).

Несмотря на то что в принципе подход единый, требования по отчетности и область, которую нужно проверять при аудите, немного разные.

Итак, необходимо начать с области применения стандарта PCI DSS. Исходно стандарт PCI DSS разрабатывался в основном для крупных торгово-сервисных организаций (миллионы транзакций в год) и сервис-провайдеров и нацелен на снижение рисков утечки данных «чужих» платежных карт в рамках в основном процессов авторизации. Несмотря на это обстоятельство его требования должны выполнять любые компании, в которых происходит обработка, хранение или передача как минимум PAN.

Данную позицию Совет по безопасности PCI (PCI SSC) изложил в своем FAQ.

Сложности при выполнении требований стандарта испытывают банки, которые занимаются выпуском платежных карт, их системы, обеспечивающие выпуск карт (особенно в случае, когда они интегрированы с АБС). В большинстве случаев системы разрабатывались без оглядки на требования PCI DSS (такие, как шифрование PAN, протоколирование доступа к PAN и т. п.). Доработка существующих систем (или замена, что может быть даже дешевле) под выполнение требований по безопасности — задача затратная и по времени, и по ресурсам. И для бизнеса не совсем очевидная.

С другой стороны, если вспомнить, что контроль применения стандарта PCI DSS лежит на ответственности самих платежных систем, то первоочередная задача по достижению и демонстрации соответствия PCI DSS может быть ограничена.

Рассмотрим требования наиболее распространенных платежных систем VISA и MasterCard к области проверки выполнения требований стандарта PCI DSS в регионе CEMEA, которые они доводят до аудиторов QSA:

• VISA — в область проверки в ходе ежегодного аудита должны входить как минимум все системы, поддерживающие процессы авторизации платежей, клиринга и сеттлмента (от англ. settlement — урегулирование), а также фрод-мониторинга, разрешения диспутов и поддержки клиентов (колл-центры);

• MasterCard — в область проверки в ходе ежегодного аудита должны входить как минимум все системы, поддерживающие процессы авторизации платежей, клиринга и сеттлмента.

Таким образом, в ходе ежегодного аудита не требуется проверять выполнение требований стандарта PCI в остальных ИТ-системах банка, не связанных с вышеуказанными процессами (например, системы, поддерживающие выпуск карт, обеспечивающие аналитику по использованию карт и т. п.). При этом должны быть выполнены одновременно следующие условия (так как такие системы классифицируются как Connected Systems, т. е. подключенные системы):

• исключаемые из области проверки ИТ-системы должны быть отделены межсетевым экраном (разумеется, правильно сконфигурированным в соответствии с требованиями стандарта);

• интерфейс взаимодействия между ИТ-системами, исключаемыми из области проверки, и ИТ-системами, включенными в область проверки, должен обеспечивать достаточный уровень защищенности последних.

Должны применяться защитные меры, позволяющие при компрометации любой ИТ-системы, обрабатывающей данные платежных карт и исключенной из области проверки, понизить риск компрометации подключенных к ним ИТ-систем, включенных в область проверки.

Особенно интересен тот факт, что не требуется проверять и сети банкоматов (что выглядит странным, так как они участвуют в авторизации непосредственным образом). Стоит заметить, что с учетом опыта последних инцидентов с вирусами на банкоматах МПС (в частности, VISA) рекомендует для снижения подобных рисков реализовать для банкоматов те же защитные меры, что вошли в стандарт PCI DSS, но это именно рекомендации. Члены платежной системы вправе рассмотреть их эффективность, вправе даже привлечь QSA-аудиторов для оценки их выполнения. Но невыполнение банками ряда требований PCI DSS на банкоматах не может быть классифицировано аудиторами как несоответствие стандарту PCI DSS, препятствующее получению сертификата соответствия в рамках определенной самими платежными системами области проведения сертификационного аудита PCI Validation Scope (для сравнения — на Западе аудиторы проверяют и банкоматы тоже).

Таким образом, для того чтобы снизить затраты на выполнение требований платежных систем по достижению соответствия PCI DSS, рекомендуется в первую очередь уменьшить область проверки путем правильной сегментации сети и внедрения защитных мер, обеспечивающих безопасность взаимодействия с подключенными системами.

При этом необходимо осознавать, что риск компрометации данных платежных карт из систем, исключенных из области проверки, будет несомненно выше, и его необходимо учитывать при планировании и внедрении системы защиты. Вполне разумным шагом выглядит планирование достижения соответствия PCI DSS и в этих системах следующим этапом.

Описание программы VISA AIS

Применимость стандарта безопасности данных PCI в организациях, работающих с VISA

Всем организациям, которые хранят, обрабатывают или передают данные платежных карт VISA, необходимо соответствовать программе AIS. Данная программа применима ко всем платежным каналам, включая розничные, почтовые/телефонные и электронной коммерции. Сюда входят банки-участники VISA, торгово-сервисные предприятия, сторонние процессоры третьей стороны, поставщики шлюзов и сервисов интернет-платежей и другие сторонние поставщики сервисов, такие как сетевые провайдеры, поставщики средств резервного копирования, компании, обеспечивающие веб-хостинг.

Обязанность банков-участников VISA — обеспечивать соответствие своих торгово-сервисных предприятий и любых других представителей, используемых для обработки платежей.

Инструменты проверки соответствия

Программа AIS использует общий для индустрии платежных карт набор инструментов и мер. Участники — торгово-сервисные предприятия и сервис-провайдеры — могут оценить состояние своей безопасности, используя единый процесс проверки для всех компаний, оперирующих пластиковыми картами. Регулятивные нормы программы также позволяют участникам, торгово-сервисным предприятиям и сервис-провайдерам выбрать одного подрядчика и реализовать единый процесс получения соответствия по всем программам безопасности данных платежных карт.

Инструменты проверки

1. Опросные листы самооценки — бесплатный конфиденциальный инструмент, который может использоваться для оценки соответствия платежных систем и расчетов стандарту безопасности данных PCI. Опросный лист разбит на шесть разделов, каждый ориентирован на отдельную область безопасности, основанную на требованиях, включенных в PCI DSS. Участники — торгово-сервисные предприятия и сервис-провайдеры — обязаны заполнить все пункты каждого раздела, чтобы определить соответствие.

2. Процедуры сканирования безопасности описывают директивы для проведения сканирования безопасности сети в соответствии с PCI DSS.

Этот документ предназначен для организаций, которые должны сканировать свою инфраструктуру для подтверждения соответствия стандарту.

3. Процедуры аудита безопасности — документ, используемый для проверки соответствия организаций, которые должны пройти onsite-аудит.

Кто может проверять соответствие?

Самооценка. Заполнение листа самооценки может самостоятельно выполняться любой организацией, заинтересованной в соответствии стандарту безопасности данных PCI.

Сканирование и onsite-аудит. Сканирование сети и onsite-аудит должны проводиться квалифицированным аудитором систем безопасности (Qualified Security Assessor).

Необходимые действия

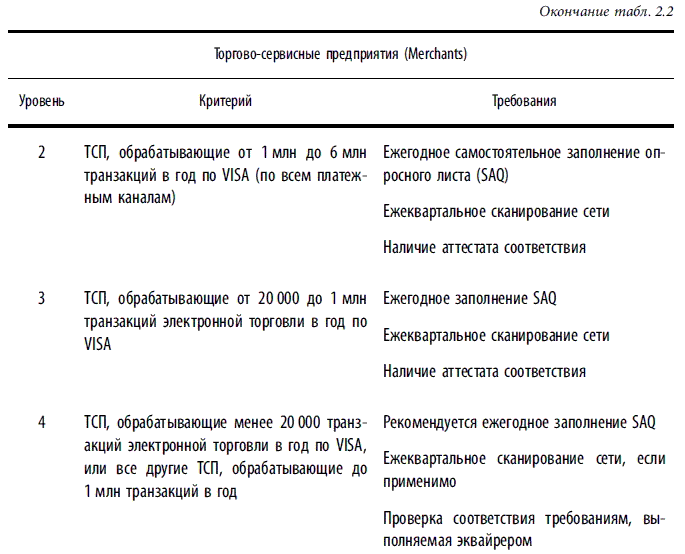

Действия, которые должны быть выполнены, основываются на числе ежегодно хранимых, обрабатываемых и передаваемых учетных данных VISA. В табл. 2.2 приведен перечень действий, обязательных для выполнения в зависимости от числа транзакций.

Ответственность за определение уровня своих торгово-сервисных предприятий, основываясь на числе и типе обрабатываемых транзакций, возлагается на банки-эквайреры, которые должны уведомить VISA о новых подключенных ТСП уровня 1 и 2 ежегодно. Определение уровня ТСП основывается на общем объеме транзакций, проведенных в стране или через одного эквайрера в течение года. Объемы транзакций от независимых сущностей ТСП (например, действующих по франшизе или лицензии) могут быть исключены из учитываемого объема в случае, если они не управляются рассматриваемым ТСП.

Дополнительно эквайреры должны предоставить VISA отчеты о соответствии по своим ТСП уровней 1, 2 и 3 как минимум дважды в год. VISA оставляет за собой право запросить у эквайрера отправку документации о проверке соответствия по конкретному ТСП.

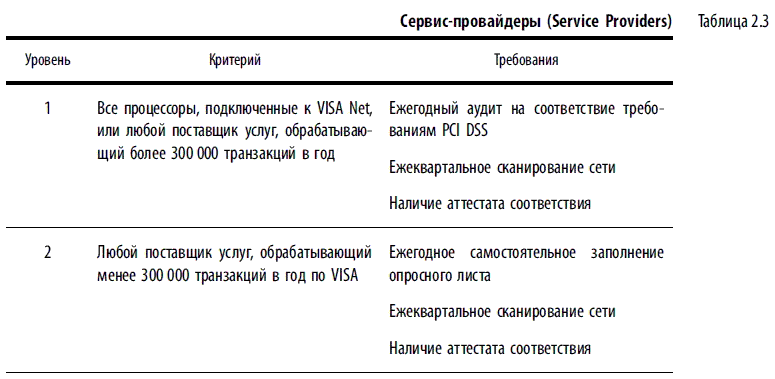

Дата 30 сентября 2009 г. была определена VISA Inc. как крайний срок хранения запрещенных конфиденциальных данных для ТСП уровня 1 и 2. После этой даты платежная система имеет право потребовать от эквайреров подтверждения того, что ТСП уровня 1 и 2 не хранят конфиденциальные данные (такие как данные магнитной полосы, треки, CVV2 или данные PIN) после авторизации транзакции, что является нарушением правил VISA. В отношении эквайреров, не предоставивших МПС до указанной выше даты (30 сентября 2009 г.) форму аттестата соответствия (Attestation of Compliance Form), подтверждающую, что все ТСП уровней 1 и 2 не хранят запрещенных конфиденциальных данных, VISA Inc. имеет право применить соответствующие меры по контролю рисков, вплоть до наложения штрафов. При этом оговаривается, что эта дата (30 сентября 2009 г.) не превалирует над более ранними сроками хранения конфиденциальных данных, определенными в конкретных регионах и соответствующими принудительными программами, установленными ранее (табл. 2.3).

Крайний срок проведения аудита соответствия стандарту PCI DSS для ТСП уровня 1 — 30 сентября 2010 г. К этой дате VISA Inc. требовала от эквайреров предоставить форму аттестата соответствия (Attestation of Compliance Form) по каждому ТСП уровня 1, показывающую, что каждое ТСП прошло успешный аудит соответствия PCI DSS. В отношении эквайреров, не предоставивших платежной системе форму аттестата соответствия, подтверждающую, что каждое ТСП уровня 1 прошло проверку соответствия PCI DSS, после этой даты VISA имеет право применить соответствующие меры по контролю рисков, вплоть до наложения штрафов. При этом указанная дата (30 сентября 2010 г.) не превалирует над более ранними сроками хранения конфиденциальных данных, определенными в конкретных регионах и соответствующими принудительными программами, уже введенными в действие.

Сервис-провайдеры второго уровня не включаются в список PCI DSS Compliant Service Providers, доступный на сайте VISA. Для включения в данный список сервис-провайдер второго уровня должен пройти процедуры проверки соответствия для первого уровня.

Начиная с 1 февраля 2009 г. VISA требует от сервис-провайдеров уровня 1 отправки Attestation of Compliance Form (аттестат соответствия) и раздела «Executive Summary» (результаты проведенного аудита) отчета о соответствии (Report on Compliance, ROC). Сервис-провайдеры уровня 2 отправляют заполненный самоопросник (Self-Assessment Questionnaire, SAQ) версии D. VISA не рассматривает содержимое самоопросника, так как за точность заполнения самоопросника SAQ отвечают эмитенты и эквайреры.

В случае компрометации

Участник или сервис-провайдер участника, торгово-сервисное предприятие или сервис-провайдер торгово-сервисного предприятия должны немедленно сообщить о подозреваемых или подтвержденных утерянных или похищенных материалах или записях, содержащих данные владельца карты VISA.

Если участник знает или подозревает факт нарушения безопасности торгово-сервисного предприятия или сервис-провайдера, он должен принять немедленные меры для расследования этого инцидента и ограничить воздействие на учетные данные владельцев карт.

Участник, отвечающий за организацию, пострадавшую от компрометации, должен предоставить VISA всю информацию по инциденту, включая диапазон учетных записей, которые были похищены (или возможно похищены), подробности о пострадавшей организации и действия участника для расследования и рассмотрения причин, которые вызвали компрометацию. Платежная система может потребовать, чтобы участник нанял независимую компанию по информационной безопасности для проведения расследования за счет участника.

Описание программы MasterCard SDP

Программа MasterCard SDP была разработана, чтобы помочь торгово-сервисным предприятиям (ТСП), сервис-провайдерам — сторонним процессингам (Third Party Processors, TPPs) и организациям хранения данных (Data Storage Entities, DSEs) — упредительно обеспечить собственную защиту и всей платежной системы в целом от угроз компрометации.

Ключевой целью реализации программы SDP является обеспечение безопасного хранения ТСП и сервис-провайдерами данных учетных записей MasterCard в соответствии со стандартом безопасности данных в индустрии платежных карт (PCI DSS).

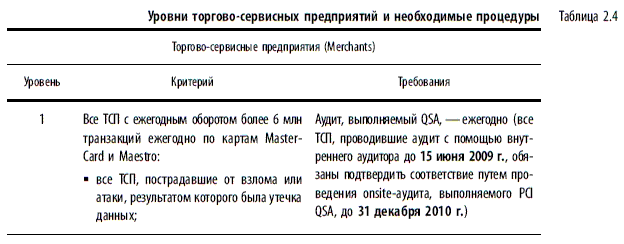

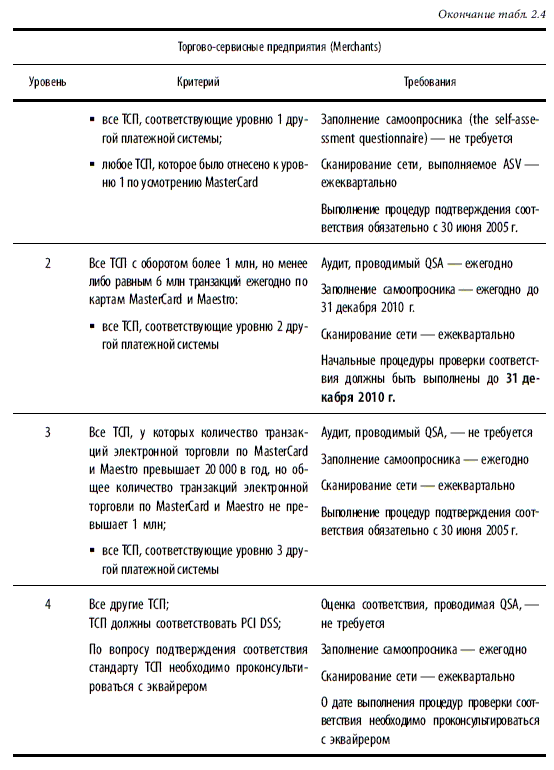

ТСП и сервис-провайдерам важно понимать свое положение (классифицировать) в программе MasterCard SDP для определения обязательных процедур подтверждения соответствия. Классификация организаций по уровням приведена в табл. 2.4, сервис-провайдеров — в табл. 2.5.

MasterCard оказывает содействие эквайрерам по программе SDP для поддержания безопасной инфраструктуры с торгово-сервисными предприятиями. Эквайеры сами по себе не обязаны проходить процедуры соответствия SDP, но они должны управлять этим процессом для своих ТСП.

Эквайреры должны ежеквартально высылать заполненную форму SDP Acquirer Submission and Compliance Status Form[72]. В нее включен список всех ТСП и сервис-провайдеров (хранящих данные для указанных ТСП), которые должны соответствовать PCI DSS в течение каждого периода действия положения о программе SDP. Для каждого ТСП эквайреры должны предоставить:

• название ТСП;

• идентификационный номер ТСП (Merchant ID);

• код категории ТСП (Merchant category code, MCC);

• уровень ТСП (см. выше табл. 2.4);

• статус соответствия стандарту;

• название каждого сервис-провайдера, хранящего учетные данные MasterCard, работающего с данным ТСП;

• количество проведенных транзакций ТСП за предыдущий отчетный период (12 месяцев).

1. Развернуть программу безопасности SDP для всех ТСП в соответствии с расписанием внедрения SDP.

2. Убедиться, что ТСП соответствуют PCI DSS путем использования надлежащих инструментов проверки соответствия, включающие onsite-аудиты безопасности, заполнение самоопросников (the self-assessment questionnaire) и сканирования сети.

3. Зарегистрировать ТСП, как только они докажут свое соответствие требованиям положения о программе SDP. Данный процесс регистрации осуществляется непрерывно в течение года с помощью программы регистрации MasterCard (MasterCard Registration Program, MRP). MasterCard отмечает, что регистрация ТСП, соответствующих SDP, бесплатна в программе регистрации MRP, доступной посредством MasterCard OnLine.

Факты о PCI DSS

В конце 2010 г. по заказу Cisco аналитическая компания Insight-Express опросила 500 американских руководителей, принимающих решения в области информационных технологий, чтобы выяснить их отношение к стандарту PCI DSS через пять лет после его разработки и в момент выхода его новой, второй версии.

В опросе приняли участие ИТ-руководители, отвечающие за соблюдение PCI в организациях сферы образования, финансовых услуг, государственного управления, здравоохранения и розничной торговли США. Исследователи хотели оценить их отношение к стандарту PCI DSS, измерить расходы на его внедрение и выявить проблемы, связанные с соблюдением этих нормативных требований, а также оценить распространение определенных технологий, чтобы лучше понять, чем организации руководствуются при выполнении спецификации PCI DSS. Выяснилось следующее:

• 70 % процентов опрошенных считают, что соблюдение стандарта PCI DSS делает их организации более защищенными;

• 87 % процентов опрошенных полагают, что требования стандарта PCI DSS необходимы для защиты данных держателей платежных карт;

• из всех отраслей лучше всех выполняют требования PCI DSS предприятия розничной торговли и финансовые организации; розничная торговля самым серьезным образом отнеслась к внедрению и реализации этого стандарта;

• 67 % процентов опрошенных ожидают, что в течение ближайшего года их расходы на соблюдение стандарта PCI DSS будут возрастать; это значит, что руководители компаний и члены советов директоров считают PCI DSS весьма важной инициативой;

• 60 % процентов опрошенных предположили, что усилия по соблюдению стандарта PCI DSS могут стимулировать другие проекты, связанные с сетями и сетевой безопасностью.

Отвечая на вопрос о проблемах соблюдения спецификаций PCI DSS, респонденты чаще всего упоминали необходимость обучения сотрудников правильному обращению с данными держателей платежных карт. По мнению 43 % опрошенных, в этой области существуют проблемы. Кроме того, 32 % упомянули о необходимости обновления устаревших систем.

По мнению респондентов, из 12 требований PCI DSS труднее всего соблюдать требования к отслеживанию и мониторингу всех случаев доступа к сетевым ресурсам и пользовательским данным (37 %), разработке и поддержке безопасных систем и приложений (32 %) и защите хранимых данных держателей карт (30 %).

Еще один интересный отчет Global Security Report 2011 подготовила компания Trustwave, базируясь на данных более чем 200 расследований случаев компрометации данных и около 2300 проведенных тестирований на проникновение (имитаций взлома системы) за 2010 г. по всему миру (но основная масса случаев была зафиксирована в Северной Америке).

Как и раньше, данные платежных карт были основной целью злоумышленников в 85 % расследованных случаев. В 8 % случаев целью была конфиденциальная информация компании и около 3 % — сведения, составляющие коммерческую тайну.

В целом выводы в отчете приводятся следующие:

• более 95 % скомпрометированных организаций не выполняли требования PCI DSS в полном объеме;

• почти 98 % организаций нарушали требования, относящиеся к межсетевому экранированию;

• 60 % случаев компрометации было выявлено в ходе ежегодного аудита по требованиям PCI DSS.

Факты компрометации сами компании выявили не более чем в 20 % случаев, при этом информация о факте компрометации была опубликована в 13 % случаев, а правоохранительные органы привлекались в 7 % случаев.

Среднее время между фактом компрометации и его обнаружением составило 156,5 дня, в случае если выявление происходило в рамках ежегодного аудита, и 87,5 дня, 51,5 дня и 28 дней, в случае если источником обнаружения были публикация в прессе, расследование правоохранительных органов и самостоятельное обнаружение соответственно.

Эти и многие другие цифры красноречиво говорят о том, что реальный уровень безопасности в организациях, обрабатывающих платежи, в среднем достаточно низок, и даже наличие сертификата об успешном прохождении ежегодного аудита по PCI DSS не дает гарантий того, что требования по безопасности продолжат выполнять после того, как проверка закончится[73].

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Применение

Применение Несмотря на то что продвинутому фазеру нетрудно применять фазу в любых известных прикладных направлениях, он не так много этим занимается. По ряду причин. Во-первых, когда счет опытам фазы переходит на тысячи и таковые происходят по многу раз в день,