Оценка рисков эмитента в платежной системе банковских карт с использованием мониторинга транзакций

Оценка рисков эмитента в платежной системе банковских карт с использованием мониторинга транзакций

В соответствии с Положением Банка России от 24 декабря 2004 г. № 266-П «Об эмиссии банковских карт и об операциях, совершаемых с использованием платежных карт» внутрибанковские правила должны содержать систему управления рисками при осуществлении операций с использованием платежных карт, включая порядок оценки кредитного риска, а также предотвращения рисков при использовании кодов, паролей в качестве аналога собственноручной подписи, в том числе при обработке и фиксировании результатов проверки таких кодов, паролей.

Платежные карты и риски банка

Банковская карта как инструмент для совершения безналичных операций по счету клиента в банке-эмитенте в плане обеспечения безопасности:

• может быть скомпрометирована и использована злоумышленником для несанкционированного доступа к счету владельца инструмента;

• может быть ненадлежащим образом использована самим клиентом[80].

В соответствии с определением, данным в Федеральном законе от 27 декабря 2002 г. № 184-ФЗ «О техническом регулировании»[81] (в ред. от 28 сентября 2010 г. № 243-ФЗ), риск есть вероятность причинения вреда жизни или здоровью граждан, имуществу физических или юридических лиц, государственному или муниципальному имуществу, окружающей среде, жизни или здоровью животных и растений с учетом тяжести этого вреда.

По определениям стандартов ГОСТ Р 51897-2002 «Менеджмент риска. Термины и определения» и ГОСТ Р ИСО/МЭК 17799-2005 «Информационная технология. Практические правила управления информационной безопасностью» оценка рисков — это оценка угроз, их последствий, уязвимости информации и средств ее обработки, а также вероятности их возникновения. Управление рисками — процесс выявления, контроля и минимизации или устранения рисков безопасности, оказывающий влияние на информационные системы в рамках допустимых затрат.

К системам менеджмента информационной безопасности применимы требования ГОСТ Р ИСО/МЭК 27001-2006 «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования». Система менеджмента информационной безопасности — часть общей системы менеджмента, основанная на использовании методов оценки бизнес-рисков для разработки, внедрения, функционирования, мониторинга, анализа, поддержки и улучшения информационной безопасности.

Первоначальным этапом является идентификация риска, т. е. процесс нахождения, составления перечня и описания элементов риска. Риск может быть оценен; оценка представляет собой общий процесс анализа риска и собственно его оценивание. Анализ риска состоит в систематическом использовании информации для определения источников риска и количественной оценки риска. Оценивание риска — это процесс сравнения количественно оцененного риска с заданными критериями риска для определения его значимости.

В результате обмена информации о риске и его осознании может быть принято решение по его обработке, т. е. выборе и осуществлению мер по его модификации, либо решение о принятии риска. Обработка риска подразумевает планирование финансовых средств на соответствующие расходы (финансирование риска).

Риск может быть предотвращен в результате принятия решения о «невхождении» в рискованную ситуацию или действия, предупреждающего вовлечение в нее. Если предотвратить риск не удается, его можно перенести, т. е. разделить с другой стороной бремя потерь от него.

Снижение риска — это действия, предпринятые для уменьшения вероятности наступления негативных последствий, связанных с риском. При этом уменьшение последствий от события означает ограничение любого негативного последствия конкретного события. После обработки остается риск, называемый остаточным риском.

Общие положения по обеспечению информационной безопасности в организациях банковской системы РФ устанавливаются Стандартом Банка России СТО БР ИББС-1.0-2010 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения». В соответствии со Стандартом информационная безопасность организации банковской системы РФ есть состояние защищенности интересов (целей) организации банковской системы в условиях угроз в информационной сфере. Защищенность достигается обеспечением совокупности свойств информационной безопасности — конфиденциальностью, целостностью, доступностью информационных активов для интересов (целей) организации. Информационная сфера представляет собой совокупность информации, информационной инфраструктуры, субъектов, осуществляющих сбор, формирование, распространение, хранение и использование информации, а также системы регулирования возникающих при этом отношений.

Письмо Банка России от 24 мая 2005 г. № 76-Т «Об организации управления операционным риском в кредитных организациях» содержит рекомендации по управлению операционным риском в кредитных организациях. Операционный риск — риск возникновения убытков в результате несоответствия характеру и масштабам деятельности кредитной организации и (или) требованиям действующего законодательства, внутренних порядков и процедур проведения банковских операций и других сделок, их нарушения служащими кредитной организации и (или) иными лицами (вследствие непреднамеренных или умышленных действий или бездействия), несоразмерности (недостаточности) функциональных возможностей (характеристик) применяемых кредитной организацией информационных, технологических и других систем и (или) их отказов (нарушений функционирования), а также в результате воздействия внешних событий.

Из данного определения следует, что риск информационной безопасности для банка может быть отнесен к операционному. Следует отметить, что в настоящее время не существует универсальной методики оценки рисков применительно к задачам информационной безопасности.

Письмо Банка России от 30 мая 2005 г. № 92-Т «Об организации управления правовым риском и риском потери деловой репутации в кредитных организациях и банковских группах» дает определение репутационного риска.

В терминах международных платежных систем (МПС) под риском понимается вероятность понести потери или упустить доходы, количественная оценка возможных потерь (упущенной выгоды) вследствие наступления неблагоприятного события.

Определим платежную систему банковских карт (ПСБК) как систему обмена транзакциями и взаиморасчетов (клиринга), организованную банком на основе банковских карт. В соответствии с Положением ЦБ РФ № 266-П банк может являться как эмитентом или эквайрером, так одновременно эквайрером и эмитентом.

ПСБК представляет собой банковский технологический процесс — технологический процесс, содержащий операции по изменению и (или) определению состояния банковской информации, используемой при функционировании или необходимой для реализации банковских услуг. Реализация угроз данному технологическому процессу может принести ущерб как финансовый, так и репутационный, а значит, в отношении указанных рисков необходимо предпринимать меры по их менеджменту.

Мошенничество с банковскими картами и риски эмитента

Для определения влияния мошеннических операций в ПСБК на банк-эмитент следует оценить следующие риски.

1. Операционный риск. Результатом проведения мошеннических операций чаще всего являются финансовые потери банка или его клиентов.

В последнем случае необходимо учитывать риск потери (ухода) клиента, если тот перестанет доверять сервисам, предоставляемым банком. Если банк-эмитент авторизовал мошенническую операцию по карте своего клиента, последний может оспорить данную операцию. В результате банк может быть вынужден (в том числе и по решению суда) возместить средства на счете клиента, поскольку выполнил распоряжение по счету клиента от иного лица, не являющегося владельцем счета.

2. Репутационный риск. Репутации банка может быть нанесен ущерб, если предоставляемые им сервисы будут небезопасными (или казаться таковыми), а принимаемые защитные меры — неэффективными. Следует учитывать мнение о банке в области противодействия мошенничеству в СМИ, среди других банков, МПС, правоохранительных органов и мошенников.

3. Риск непрерывности бизнеса. Мошеннические операции в эквайринговой сети банка могут привести к временному прерывания бизнеса в торгово-сервисном предприятии (ТСП) с высоким уровнем мошенничества (например, как результат санкций МПС). В отношении эмиссии банк рискует потерять клиентов, которые из-за мошенничества или ввиду жестких мер по ограничению операций с банковскими картами могут вовсе отказаться от услуг банка.

Репутационный риск является, по существу, интегрированным и представляет собой качественную оценку репутации банка, доверия к нему клиентов и партнеров. Риск непрерывности бизнеса связан с нарушением правил ПС при обслуживании банковских карт и не является особенно сложным, чтобы свести его к минимуму. Таким образом, наиболее сложным и значимым является операционный риск, связанный с мошенничеством.

Как было отмечено ранее, обработка операционного риска в ПСБК включает в себя проведение мероприятий по его предотвращению, снижению, переносу или принятию, в том числе:

1) соблюдение обязательных требований. Необходимо руководствоваться обязательными требованиями и рекомендациями МПС, международных и российских стандартов, нормативных документов Банка России;

2) страхование рисков. Все большее распространение в России получает практика переноса рисков на страховые компании. Необходимо рассмотреть имеющиеся возможности по страхованию и использовать эту меру совместно с другими;

3) претензионную работу. Качественное проведение претензионной работы позволит уменьшить суммы от мошенничества, относимые на убытки банка, клиентов или страховых компаний;

4) мониторинг. Своевременное выявление мошенничества и принятие адекватных и эффективных мер на основе системы мониторинга в ПСБК должно стать инструментом снижения рисков в ПСБК.

Любое лицо, запрашивающее доступ к банковскому счету с целью выполнения финансовой операции и (или) для получения информации о статусе счета, на момент запроса доступа к счету является для банка-эмитента только лицом, совершающим операцию. Поэтому корректность аутентификации лица, совершающего операцию с использованием банковской карты, является важной для обеспечения безопасности проводимой операции. От того, насколько применяемые процедуры позволяют банку-эмитенту карты быть уверенным в том, что операция выполнена с использованием эмитированной банком карты и совершается законным держателем карты, которому карта была выдана на основе договора банка с клиентом, зависит безопасность операции.

Таким образом, мошенничество с банковскими картами (т. е. несанкционированный доступ к счету законного держателя карты) по определению относится к операционному риску. Данный риск может быть оценен количественно, поскольку мошенничество всегда связано с несанкционированными операциями по банковскому счету, в ходе которых банковская карта используется как инструмент доступа к нему. Ценность актива, которым является банковский счет клиента — держателя карты, имеет стоимостное выражение, а мошенничество направлено на этот актив.

К современным технологическим решениям, используемым для противодействия мошенничеству, относятся системы мониторинга транзакций (СМТ).

Постановка задачи мониторинга транзакций

Мошенничество с банковскими картами приводит к финансовым потерям и снижению доверия со стороны клиентов к данному банковскому продукту, поэтому важно осознать актуальность мер противодействия и разработать комплексный подход к решению проблемы для уменьшения рисков. Раннее обнаружение мошенничества и принятие адекватных и эффективных мер являются необходимыми условиями обеспечения безопасности ПСБК и должны проводиться в рамках мероприятий по управлению операционным риском в банке.

Характерной особенностью современной задачи защиты информации является комплексность защиты. Под комплексностью понимается как решение в рамках единой концепции двух и более разноплановых задач (целевая комплексность), или использование для решения одной и той же задачи разноплановых инструментальных средств (инструментальная комплексность), или и то и другое (всеобщая комплексность). МПС MasterCard определяет следующие методы и средства защиты ПС от мошенничества и снижения рисков: юридические аспекты, взаимодействие участников ПС, обучение, аналитическая работа, расследования, отчетность, мониторинг, продукты и сервисы. По результатам исследования, проведенного автором, можно сделать вывод о том, что в смысле обеспечения защиты ПСБК от мошенничества следует говорить об инструментальной комплексности и рассматривать СМТ как один из применяемых инструментов.

Далее сформулируем общие требования к СМТ и задачи мониторинга транзакций в ПСБК.

1. Мониторинг транзакций по банковским картам должен обеспечивать анализ всех авторизационных и клиринговых операций по банковским картам в ПСБК и принятие решений по подозрительным на предмет мошенничества операциям с целью уменьшения рисков.

2. Система мониторинга транзакций является инструментом уменьшения рисков, связанных с проведением мошеннических операций по банковским картам, и должна быть составной частью комплексного подхода к обеспечению безопасности ПСБК банка.

Выбор той или иной СМТ банком-эмитентом должен основываться на анализе существующих рисков. Система должна использоваться для снижения финансовых потерь банка и держателей карт, снижения недовольства клиентов и повышения доверия к банку.

В стандарте СТО БР ИББС-1.0-2010 мониторинг информационной безопасности (ИБ) организации банковской системы РФ определяется как постоянное наблюдение за событиями мониторинга ИБ, сбор, анализ и обобщение результатов наблюдения. Событием мониторинга в данной терминологии является любое событие, имеющее отношение к ИБ. Мониторинг ИБ должен проводиться персоналом организации, ответственным за ИБ, с целью обнаружения и регистрации отклонений функционирования защитных мер от требований ИБ и оценки полноты реализации положений политики ИБ, инструкций и руководств обеспечения ИБ в организации. Основными целями мониторинга ИБ в организации являются оперативное и постоянное наблюдение, сбор, анализ и обработка данных под заданные руководством цели.

Исходя из определения ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения» мониторинг безопасности информации представляет собой постоянное наблюдение за процессом обеспечения безопасности информации в информационной системе с целью установить его соответствие требованиям безопасности информации.

По терминологии МПС под транзакцией (или операцией) понимается одно из следующих определений:

• инициируемая держателем карты последовательность сообщений, вырабатываемых и передаваемых друг другу участниками системы для обслуживания держателей карт, при соблюдении свойств неделимости (должны выполняться все составляющие транзакции или не выполняться ни одна), согласованности (транзакция не нарушает корректности информации в базах данных), изолированности (отдельная транзакция не зависит от других), надежности (завершенная транзакция должна восстанавливаться после сбоя, а незавершенная — отменяться);

• единичный факт использования карты для приобретения товаров или услуг, получения наличных денежных средств или информации по счету, следствием которого является дебетование или кредитование счета клиента.

В соответствии с ранее приведенным определением мошенническая операция — операция с использованием банковской карты или ее реквизитов, не инициированная или не подтвержденная ее держателем. Мониторинг использует набор критериев и признаков (fraudulent pattern), позволяющих идентифицировать и своевременно пресечь несанкционированное использование карты.

Таким образом, СМТ в ПСБК являются одним из средств выявления и противодействия мошенничеству с банковскими картами. Существуют обязательные требования МПС к мониторингу, но они являются общими и в настоящее время недостаточными ввиду их принципиальной ориентированности на формирование регулярных отчетов, а не выявление мошенничества в реальном или близком к реальному времени.

Классификация СМТ

На рис. 3.1 приведена классификация СМТ.

По скорости реагирования СМТ предлагается подразделять на следующие классы.

1. Системы реального времени (онлайновые, on-line). Такие системы работают в реальном времени, имеется возможность влиять на результат авторизации операции.

2. Системы псевдореального времени (псевдоонлайновые, pseudoonline). Анализ операций проводится в реальном времени, но нет возможности влиять на результат авторизации. Решение может быть принято только после завершения подозрительной (мошеннической) транзакции.

3. Системы отложенного режима (оффлайновые, off-line). Периодически (ежедневно, еженедельно и т. д.) формируются специальные отчеты, на основе анализа которых принимаются решения.

По типу принятия решения делятся на:

1) автоматические. Решение по операции принимается системой автоматически без участия человека.

2) автоматизированные. Система предоставляет уполномоченному сотруднику информацию для принятия им решения по данной транзакции.

Классификация по информации, используемой при анализе.

1. Системы, использующие только данные самой транзакции. В анализе учитываются только параметры транзакции — сумма, название торгово-сервисного предприятия (ТСП), категория ТСП, страна и т. д.

2. Системы, привлекающие для анализа историю операций по карте/ТСП. При анализе используется история по прошедшим операциям по данной карте/ТСП.

3. Системы, использующие модели поведения держателей карт и ТСП. Система строит и/или использует модели поведения держателей карт и ТСП. Анализ транзакции проводится в соответствии с имеющейся моделью, на основании отклонения поведения от модели операция признается подозрительной.

Классификация по используемому математическому аппарату для анализа.

1. Системы на основе простых логических проверок. Логические проверки включают операции >, <, =, ?.

2. Системы, использующие статистические методы. К используемым методам относятся методы описательной статистики, корреляционного анализа, регрессионного анализа.

3. Системы, привлекающие методы интеллектуального анализа данных (без использования нейронных сетей). Методы интеллектуального анализа данных (data mining), применяемые в анализе транзакций, могут включать методы классификации и прогнозирования, кластерного анализа, поиска ассоциаций.

4. Системы на основе нейронных сетей. Анализ операций проводится на основе адаптивных схем, построенных на нейронных сетях, что позволяет также выявлять ранее не известные схемы мошенничества. Эти системы являются дорогостоящими и требуют существенных ресурсов для настройки (обучения нейронной сети).

Анализируемые транзакции подразделяются на два класса.

1. Эмиссионные. Анализируются транзакции по картам, выпущенным банком.

2. Эквайринговые. Анализируются транзакции в эквайринговой сети банка.

Мониторинг транзакций эмитентом

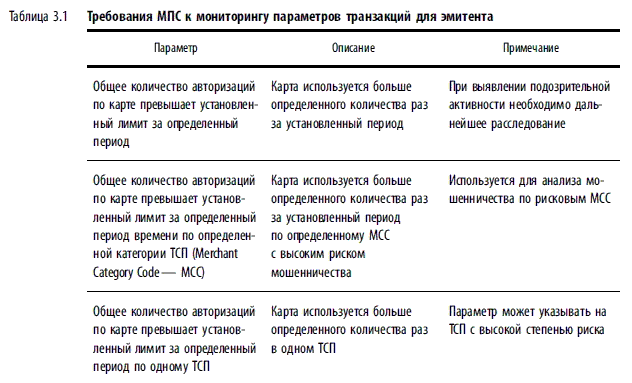

Мониторинг транзакций позволяет банкам-эмитентам отслеживать попытки проведения мошеннических транзакций по собственным картам и принимать меры для уменьшения рисков (табл. 3.1).

МПС MasterCard рекомендует также осуществлять мониторинг эмитентом следующих событий и параметров:

• атаки по сгенерированным номерам карт;

• отрицательные результаты проверок кодов верификации карты CVC1 и CVC2;

• операции по картам с истекшим сроком действия;

• транзакции по неверным номерам карт;

• транзакции в возможных точках компрометации;

• операции кредитования и отмены авторизации торговой точкой;

• списки неиспользуемых карт.

Требования МПС относятся прежде всего к мониторингу в отложенном режиме, иные временные варианты мониторинга в настоящий момент не являются обязательными. Кроме того, проведенный автором анализ текущей ситуации с мошенничеством в ПС показывает, что эти меры являются в современных условиях недостаточными.

В связи с этим банк-эмитент должен разработать собственную политику управления рисками в ПСБК и выбрать ту СМТ, которая соответствует принятой политике, а не просто внедрить наиболее функциональное на данный момент техническое решение. При этом на практике следует добиться допустимого баланса между следующими показателями:

• принятие неадекватных решений по ограничению операций для не мошеннических операций;

• пропуск мошеннических операций;

• число сообщений, генерируемых СМТ, об операциях, не являющихся мошенническими;

• величины рисков в ПСБК с учетом работы СМТ и принимаемых на ее основе решений.

Несмотря на то что описанные критерии мониторинга являются недостаточными, их применение обязательно. Несоблюдение данного требования и превышение допустимых порогов по уровням мошенничества приводят к штрафам и санкциям со стороны МПС, к ухудшению репутации (увеличению репутационного риска) и в худшем случае прерыванию деятельности в области банковских карт (отзыв лицензии). В связи с этим каждый банк должен учитывать требования МПС в этой области в своей деятельности по снижению рисков в ПСБК, связанных с мошенничеством.

Проблема принятия решений при мониторинге

Анализ транзакции на предмет ее мошеннического характера основывается на критериях отнесения конкретной транзакции к подозрительной (мошеннической). В случае если транзакция определена как мошенническая, следует выбрать меры реагирования для снижения потерь. Таким образом, для каждой транзакции стоит проблема принятия решения о ее подозрительном (мошенническом) характере и выборе мер противодействия. Принятие решений может основываться на экспертных системах и интеллектуальном анализе данных.

Экспертная система (ЭС) — это программное средство, использующее экспертные знания для обеспечения высокоэффективного решения неформализованных задач узкой предметной области. Основу экспертной системы составляет база знаний о предметной области, которая накапливается в процессе построения и эксплуатации ЭС. Накопление и организация знаний — важнейшее свойство всех ЭС.

Интеллектуальный анализ данных (английский термин «data mining») (ИАД) — это процесс поддержки принятия решений, основанный на поиске в данных скрытых закономерностей (шаблонов информации). Это процесс обнаружения в сырых данных ранее неизвестных, нетривиальных, практически полезных и доступных интерпретации знаний, необходимых для принятия решений в различных сферах человеческой деятельности. На рис. 3.2 приведены основные методы ИАД.

Ранее отмеченные критерии обязательного мониторинга транзакций МПС и существующие методы анализа транзакций позволяют определить требования отнесения операции к подозрительной на предмет мошенничества. В случае выявления такой транзакции следует предусмотреть меры реагирования, которые смогут уменьшить риск от этой и последующих мошеннических транзакций.

В случае выявления подозрительной операции банк-эмитент может предпринять следующие меры ограничения негативных последствий:

• отказ в авторизации этой подозрительной операции, если технически это возможно (в данном случае речь идет о мониторинге в режиме реального времени в соответствии с приведенной классификацией);

• блокировку карты, делающую невозможным совершение последующих операций по ней;

• установку ограничений по последующим операциям на величину покупок в ТСП за период, снятия наличных денежных средств в банкоматах и пунктах выдачи наличных (ПВН) за период, общей суммы операций за период;

• установку ограничений по последующим операциям на регион использования карты или категорию ТСП;

• информирование держателя карты о подозрительной операции, например, посредством SMS-уведомлений.

Реализация приведенных мер реагирования зависит от технических возможностей банка-эмитента и принятой политики управления рисками, связанными с мошенничеством в ПСБК.

Следует отметить, что сложность принятия решения по подозрительной операции заключается в том, что в случае пропуска мошеннической операции банк-эмитент может понести финансовые потери, в случае установки ограничений операций по карте в результате легальной операции клиента возможно нанесение ущерба репутации, недовольство со стороны клиента и, возможно, его потеря.

Особенности мониторинга некоторых операций

Некоторые операции являются особенными для мониторинга. Далее будут рассмотрены основные характеристики таких операций.

1. Операции в разных странах в установленный интервал времени. Операции по поддельной карте, используемой в стране, отличной от той, в которой совершает операции сам клиент, могут быть обнаружены с помощью СМТ. Для оценки принципиальной возможности нахождения клиента в двух странах в моменты совершения двух операций необходимо учитывать:

• расстояние между городами совершения операции;

• минимальное время, за которое можно переместиться между двумя точками проведения операций.

Если времени между операциями проходит слишком мало для того, чтобы настоящий держатель переместился из одной точки в другую, то имеет место мошенничество по поддельной карте.

2. Неуспешные мошеннические операции по поддельным картам. Неудачные попытки проведения операций по поддельным картам позволят избежать потерь — факт мошенничества может быть своевременно выявлен СМТ, после чего приняты меры.

3. Операции в банкоматах по зарплатным картам. По настоящее время объем операций получения наличных денежных средств в банкоматах в России составляет большую часть всех операций (свыше 90 %), при этом часто карты выдаются держателям в рамках зарплатных проектов. Поэтому денежные средства часто накапливаются на счете карты, а затем снимаются в банкоматах за небольшой интервал времени. Из-за такого нехарактерного поведения для держателя банковской карты эти операции могут быть расценены как мошеннические, хотя на самом деле таковыми не являются.

4. «Дружественное» мошенничество. Иногда мошеннические операции могут быть совершены лицами, известными держателю карты. В случае если держатель карты не предпринимает должных мер безопасности при хранении и использовании своей карты, к ней могут получить доступ его близкие, родственники или знакомые. Эти люди проводят мошеннические операции и возвращают карту держателю, при этом держатель карты утверждает, что карту никому не передавал, ПИН-код не сообщал и в настоящее время карта находится при нем. Обнаружить такой тип мошенничества можно по следующим признакам:

• произведены снятия наличных денежных средств, но не всех доступных на счете, в банкомате;

• операции по карте проходят в территориально близких ТСП по отношению к тем, в которых карту использует сам держатель; операции совершенно нехарактерны для держателя карты — например, оплата сервисов в Интернете с использованием реквизитов карты, хотя ранее держатель карты использовал ее только для получения наличных денежных средств в банкоматах.

Подходы к оценке рисков

В простейшем случае для вычисления риска производится оценка двух факторов: вероятность происшествия (Рпроисшествия) и тяжесть возможных последствий (ЦенаПотери).

РИСК = Рпроисшествия ? ЦенаПотери.

Если переменные являются количественными величинами, то риск — оценка математического ожидания потерь.

Если переменные — качественные величины, метрическая операция умножения не определена и в явном виде эту формулу применять нельзя.

В зарубежных методиках, рассчитанных на более высокие требования, чем базовый уровень обеспечения безопасности, используется модель оценки риска по трем факторам: угроза (Ругрозы), уязвимость (Руязвимости), цена потери. При этом

Рпроисшествия = Руязвимости ? Ругрозы,

тогда:

РИСК = Руязвимости ? Ругрозы ? ЦенаПотери.

Данное выражение необходимо рассматривать как математическую формулу, если используются количественные шкалы, либо как формулировку общей идеи, если хотя бы одна из шкал — качественная. В последнем случае применяются различные табличные методы для расчета риска в зависимости от трех факторов.

Для оценки угроз и уязвимостей применяются различные методы, в основе которых лежат:

• экспертные оценки;

• статистические данные;

• учет факторов, влияющих на уровни угроз и уязвимостей.

Один из возможных подходов к разработке подобных методик — накопление статистических данных об имевших место происшествиях, анализ и классификация их причин, выявление факторов, от которых они зависят. Однако при реализации такого подхода возникают следующие сложности:

• должен быть собран материал о происшествиях;

• если информационная система сравнительно невелика и эксплуатирует новейшие элементы технологии, оценки угроз и уязвимостей могут оказаться недостоверными.

Оценка рисков в ПСБК

Мошеннические операции в ПСБК с точки зрения эмитента могут быть оценены количественно, потому что они связаны с проведением несанкционированных операций по счетам клиентов банка с использованием банковской карты как инструмента доступа к нему. Как было отмечено ранее, мошенничество направлено на информационный актив (счет клиента), ценность которого имеет стоимостное выражение. Поэтому для отдельной карты риск будет равен

SFR = Рмош ? Sсум, (1)

где Рмош — вероятность проведения мошеннической операции по карте;

Sсум — величина доступных средств на счете (в рамках дебетового или кредитного договора банка с клиентом).

Для получения величины риска по указанной формуле необходимо рассчитать вероятность проведения мошеннических операций, поскольку величина доступных средств на счете клиента банка известна.

На основе анализа особенностей проведения операций по банковской карте в ПСБК автор выделяет ряд необходимых условий для проведения мошеннической операции независимо от типа мошенничества:

1) данные карты должны быть скомпрометированы;

2) скомпрометированные данные использованы для попытки проведения несанкционированной операции;

3) попытка проведения несанкционированной операции была осуществлена.

Если все три вышеперечисленных условия выполнены, то результат выполнения операции (в случае проведения операции в режиме реального времени — авторизации) определяется эмитентом. При этом следует учитывать способность эмитента до формирования ответа на авторизационный запрос проводить его проверку на предмет возможного мошенничества (мониторинг в режиме реального времени).

Из вышеизложенного следует, что вероятность проведения мошеннической операции Рмош с учетом формул условной вероятности и (1) можно определить следующим образом:

Рмош = Р(кпр) ? Р(исп|кпр) ? Р(поп|кпр-исп) ? (1 — Р(обн)), (2)

где Р(кпр) — вероятность компрометации данных карт, необходимых для проведения мошеннической операции;

Р(исп|кпр) — вероятность использования скомпрометированных данных для проведения операции;

Р(поп|кпр-исп) — вероятность проведения несанкционированной операции (успех попытки проведения);

P(обн) — вероятность обнаружения несанкционированной операции эмитентом.

В соответствии с общепринятой классификацией существуют следующие типы мошенничества:

1) использование украденных или утерянных карт;

2) использование неполученных карт;

3) использование поддельных карт;

4) проведение операции с использованием реквизитов карты без ее присутствия;

5) несанкционированное использование персональных данных держателя карты и информации по счету клиента;

6) другие виды мошенничества.

Следует отметить, что последний тип мошенничества относится к таким несанкционированным операциям, тип которых (из 1–5) определить затруднительно. Фактически данный тип используется для информирования МПС о мошенничестве при условии сложности однозначного установления его типа, т. е. в расчетах можно ограничиться типами 1–5, если устранять неоднозначности присвоением известных типов.

Далее рассмотрим особенности мошеннических операций типов 1–5 и расчет вероятности успешного проведения мошеннической операции Рмош по формуле (2).

Украденные и утерянные карты

В соответствии с договором между клиентом и банком ответственность по операциям по украденной/утерянной карте лежит на клиенте до момента уведомления банка об утере/краже. Данный риск является не банковским, а клиентским, поэтому рассчитывать его для банка-эмитента далее не будем.

Неполученные карты

Данный риск существует для банка в том случае, если технологически предусмотрена возможность получения клиентом карты иная, чем лично в руки. Безопасность получения карты держателем обеспечивается организационными и технологическими мерами (например, активация карты клиентом, отсутствие денежных средств на карте до момента активации). В связи с этим данный тип мошенничества рассматривать при расчете рисков не будем.

Поддельные карты

Поддельность объекта можно определить по совокупности следующих признаков:

• объект обладает характерными качествами подлинного;

• не соблюдены правила изготовления объекта (технические или правовые);

• цель изготовления или использования поддельного объекта — использование по назначению.

Для проведения операции по поддельной карте в ТСП злоумышленник должен представить к оплате карту, внешне похожу на настоящую, чтобы ее «поддельность» не была заметна для кассира. При этом ПИН-код злоумышленнику может не понадобиться, если он не требуется в качестве способа аутентификации держателя такой карты.

Мошенническая операция в банкомате может быть проведена только при условии знания злоумышленником ПИН-кода, при этом внешний вид поддельной карты не должен соответствовать оригиналу (может быть использован так называемый «белый пластик»), поскольку визуальная проверка подлинности карты не производится.

Из вышеизложенного следует, что при знании ПИН-кода поддельная карта будет использована в банкомате, а если ПИН-код не известен — то в ТСП. В обоих случаях для изготовления подделки нужны данные магнитной полосы карты — трека. Следует отметить, что микропроцессорная карта для обеспечения обратной технологической совместимости содержит также и магнитную полосу. В настоящее время злоумышленники подделывают банковские карты, в основном используя существующие уязвимости карт с магнитной полосой. Также обнаружены и опубликованы уязвимости в технологии EMV, приводящие к компрометации данных карты и ПИН-кода, несанкционированной модификации параметров транзакции.

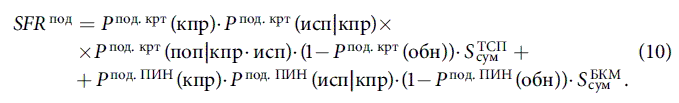

Таким образом, риск по поддельным картам можно рассматривать как сумму двух рисков: с неизвестным злоумышленнику ПИН-кодом и наличием поддельной карты, и поддельной карты с ПИН-кодом, т. е.

SFRпод = SFRпод.крт + SFRпод. ПИН, (3)

где SFR под. крт — риск по операциям с поддельной картой без знания ПИН-кода;

SFRпод. ПИН — риск по операциям с поддельной картой при известном ПИН-коде.

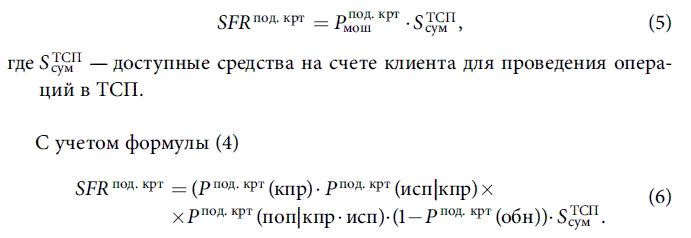

Определим

где Рпод. кртмош — вероятность осуществления мошеннической операции по поддельной карте при условии, что злоумышленнику не известен ПИН-код;

Рпод. крт (кпр) — вероятность компрометации данных магнитной полосы карты;

Рпод. крт (исп|кпр) — вероятность использования скомпрометированных данных для проведения операции;

Рпод. крт (поп|кпр исп) — вероятность принятия к оплате поддельной карты;

Рпод. крт (обн) — вероятность обнаружения несанкционированной операции эмитентом.

Для проведения операций в ТСП риск по поддельной карте без знания злоумышленником ПИН-кода можно определить следующим образом:

Величина SТСПсум может не равняться доступной сумме для совершения операций по счету карты, поскольку могут быть установлены лимиты на совершение операций в ТСП, которые в данном случае и будут являться ограничением для величины потерь по мошенническим операциям такого типа. В случае если злоумышленнику известен ПИН-код

Рпод. ПИН(кпр) — вероятность компрометации данных магнитной полосы карты и ПИН-кода;

Рпод.ПИН(исп|кпр) — вероятность использования поддельной карты для проведения операции в банкомате;

Рпод.ПИН(поп|кпр исп) — вероятность принятия к оплате поддельной карты;

РподПИН(обн) — вероятность обнаружения несанкционированной операции эмитентом.

Вероятность Рпод. ПИН (поп|кпр исп) в формуле (7) равна 1 (поскольку банкомат не осуществляет визуальную проверку подлинности карты) во всех случаях, кроме того, когда поддельная карта с магнитной полосой без чипа, но содержит сервис-код микропроцессорной карты (первая цифра равна 2 или 6) и банкомат оборудован устройством чтения чипа, — в этом случае обслуживания карты банкоматом по магнитной полосе не произойдет. Поэтому формулу (7) можно представить в виде

Из формул (1) и (8) следует, что

где SFRпод. ПИН — риск по поддельной карте при известном злоумышленнику ПИН-коде;

SБКМсум — доступные средства на счете клиента для проведения операций в банкоматах.

Величина SБКМсум может не равняться доступной сумме для совершения операций по счету карты, поскольку могут быть установлены лимиты на совершение операций в ТСП, которые в данном случае и будут являться ограничением для величины потерь по мошенническим операциям такого типа.

Исходя из формул (3), (6) и (9) риск по поддельной карте рассчитывается следующим образом:

Операции без присутствия карты

Требования МПС к безопасности операций электронной коммерции формулируются следующим образом:

• должна обеспечиваться взаимная аутентификация участников покупки;

• реквизиты платежной карты (номер карты, срок действия, коды верификации CVC2/CVV2 и т. п.), используемой при проведении транзакции, должны быть конфиденциальны для ТСП;

• невозможность отказа от операции для всех участников транзакции.

Первый протокол, удовлетворяющий этим требованиям, — протокол безопасных электронных транзакций Secure Electronic Transaction (SET). Высокая стоимость его реализации и сложность внедрения не позволяют использовать его повсеместно в современных условиях.

На сегодняшний день ведущие МПС поддерживают единственный протокол безопасной электронной коммерции — 3D Secure. Если операция без присутствия карты проведена без использования защищенного протокола, то ответственность за мошенничество возлагается на обслуживающий банк.

Тем не менее до сих пор большая часть операций в Интернете проводится без использования безопасных протоколов. Часто для проведения операции в интернет-магазине достаточно просто номера карты и дополнительно срока действия, кода верификации карты CVC2/CVV2.

Серьезной проблемой является кража данных о реквизитах карт с серверов интернет-магазинов. Несмотря на запреты МПС, банки-эквайреры и интернет-магазины хранят в своих системах номера карт, сроки действия, CVV2/CVC2, иные данные, используемые при осуществлении транзакций. Исследования, проведенные VISA USA, показали, что в США 37 % ТСП продолжают хранить в своих системах данные по обслуживаемым картам. Интересные данные были представлены сотрудниками компании Trustwave на проводившейся с 14 по 16 сентября 2008 г. конференции MICROS Users Conference в Аннаполисе, США, по результатам анализа 400 инцидентов, связанных с компрометацией данных платежных карт. Основные результаты исследования:

• большинство инцидентов (9 из 10) связаны с небольшими ТСП;

• только 69 % атак было осуществлено с присутствием карты, т. е. 31 % — без присутствия карты;

• наиболее атакуемым звеном технологии является ПО торгового терминала (67 %), далее следуют атаки на интернет-магазины (25 %).

Из сказанного можно сделать несколько важных выводов:

• возможна компрометация данных банковских карт после проведения легальных операций в интернет-магазинах из-за хранения этих данных в автоматизированных системах этих магазинов;

• если интернет-магазин и банк-эквайрер поддерживают безопасный протокол 3D Secure, то ответственность за мошенническую операцию, как правило, лежит на эмитенте.

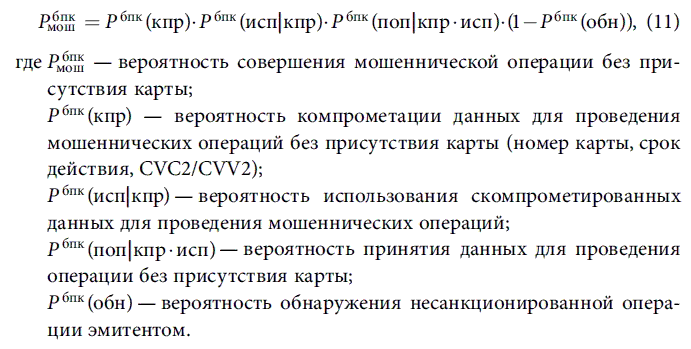

Определим

Из формул (3) и (11) следует, что риск по операциям с отсутствием карты:

Использование данных клиента и информации по счету

Риск складывается из:

• риска, связанного с использованием персональных данных держателя карты или информации по его счету для открытия нового счета, и

• риска, связанного с захватом уже открытого счета.

Данный риск можно вывести за рамки применения СМТ.

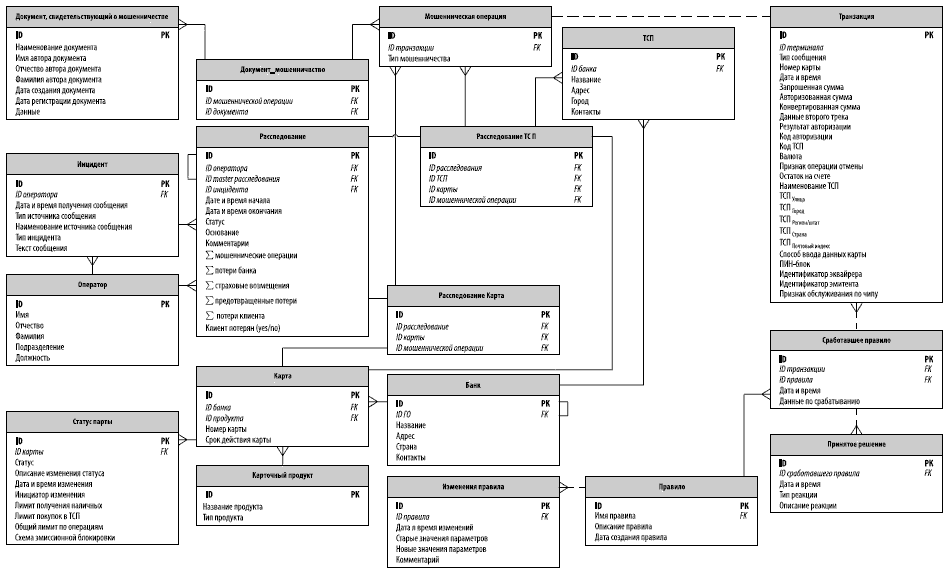

ERD-диаграмма[82] базы данных мошеннических операций

Для регистрации всех фактов, связанных с компрометацией данных и проведением мошеннических операций, автором предлагается обеспечить хранение данных в таблицах базы данных (БД). Предлагаемый формат позволит фиксировать все аспекты, связанные с мошенничеством в ПСБК, что используется для подготовки регулярных отчетов по текущему уровню мошенничества и расчета величин, необходимых для получения количественной оценки рисков (рис. 3.3).

Формат хранения данных позволяет учитывать всю информацию, связанную с мошенничеством, которую можно получить в ходе проведения мероприятий по обеспечению безопасности ПСБК, в том числе:

• заявления держателей карт по несогласию с проведенными операциями по их картам;

• информацию от МПС, сторонних банков, правоохранительных органов, СМИ по фактам компрометации данных и проведению мошеннических операций, связанных с ПСБК банка;

• данные по точкам компрометации данных банковских карт;

• данные по точкам проведения мошеннических операций с банковскими картами;

• данные по объемам мошеннических операций, предотвращенных потерь, страховых возмещений;

• данные по скомпрометированным картам в ПСБК.

Организация единого хранилища описанных данных часто не обеспечена, поскольку различные подразделения банка занимаются решением вопросов, связанных с безопасностью ПСБК, в рамках своей компетенции и оперируют только частью информации по мошенничеству. Практика позволяет сделать вывод о том, что агрегирование информации по мошенничеству в ПСБК, ее обработка и анализ необходимы в современных реалиях.

Далее приводится краткое описание таблиц БД и их назначение.

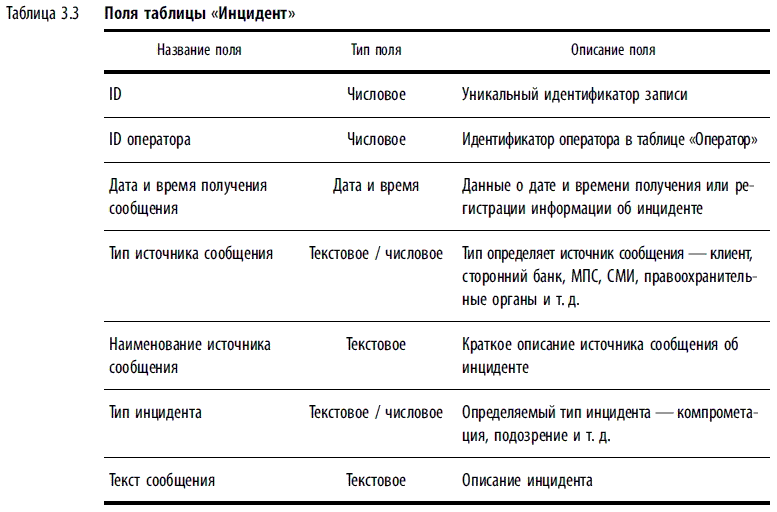

Инцидент. Таблица 3.3 служит для хранения данных по всем событиям, являющимся основанием для проведения расследований как по эмиссии, так и по эквайрингу.

Об инциденте может стать известно от МПС, сторонних банков, СМИ, правоохранительных органов, из других источников. Возможно, инцидент не имеет отношения к ПСБК банка в момент получения сообщения о нем, но должен быть зафиксирован для сохранения самого факта его происшествия, что, возможно, понадобится в будущем.

Оператор. Оператором является уполномоченный сотрудник, осуществляющий регистрацию инцидентов и расследований. Каждый оператор имеет уникальный идентификатор.

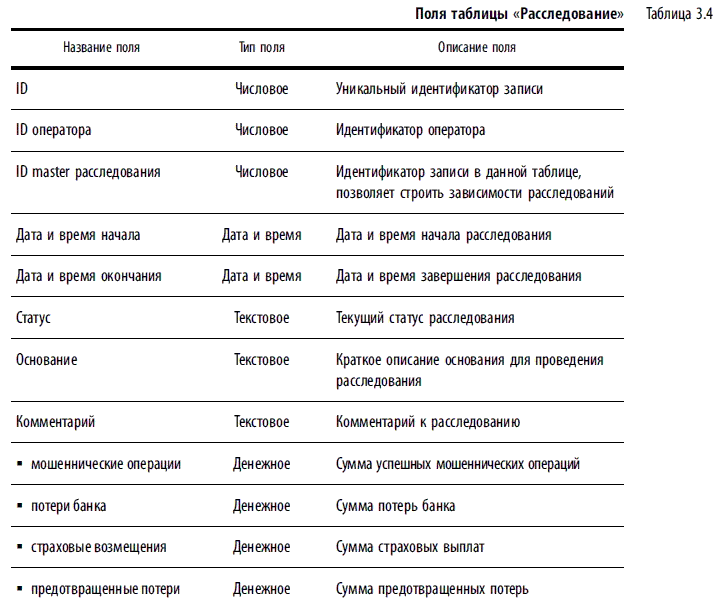

Расследование. Результатом расследования должны являться подсчитанные суммы потерь (в том числе предотвращенных), принятые решения. Расследование может инициировать другое расследование, тогда второе можно связать с первым через поле ID master расследования (табл. 3.4).

Карта. Карта может относиться к банку или его банку-партнеру (эмиссия).

Карточный продукт. Данная таблица содержит описание всех карточных продуктов, эмитируемых банком.

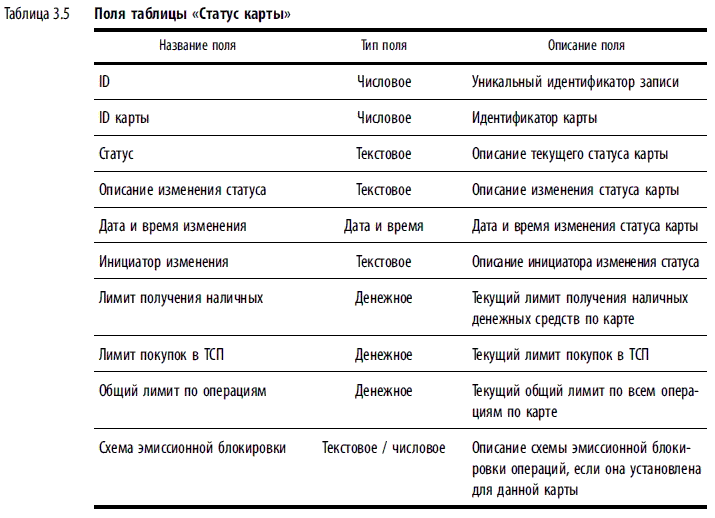

Статус карты. В данной таблице отражается текущий статус карты и значимая история изменений статуса для целей создания данной базы (табл. 3.5).

Банк. В табл. 3.5 хранятся данные по банку, его филиалам и партнерам, карты которых фигурируют в каких-либо расследованиях.

ТСП. Таблица содержит данные по ТСП, находящемуся на эквайринге, по которому проводится расследование. Данная таблица используется только для фиксирования данных по мошенническим операциям в эквайринговой сети банка.

Транзакция по карте. Таблица содержит данные по всем операциям по карте, фигурирующей в каком-либо расследовании. Ее формат соответствует стандарту ISO 8583 и содержит данные, описывающие отдельную транзакцию. Следует отметить, что в соответствии с требованиями стандарта PCI DSS хранение ПИН-блоков и данных магнитной полосы карты запрещено, поэтому можно осуществлять, например, хранение признаков их наличия.

Правило. Таблица содержит описание правил и критериев мониторинга транзакций в СМТ, по которым принимаются решения о подозрительности транзакций на предмет мошенничества.

Сработавшее правило. Если по транзакции срабатывает правило/критерий в СМТ, а транзакция содержит данные, фигурирующие в расследовании, то данные по срабатыванию правила помещаются в эту таблицу.

Изменение правила. Изменения параметров существующих правил и критериев мониторинга отражаются в этой таблице.

Принятое решение. На основе работы правил и критериев СМТ принимаются решения по ограничению операций по картам. В случаях когда в результате анализа некоторой транзакции правило/критерий выявило подозрительную на предмет мошенничества операцию, данный факт отражается в таблице. Это позволит учитывать предотвращенные потери в результате использования СМТ.

Мошенническая операция. Запись в таблице характеризует тип мошенничества по совершенной транзакции.

Документ, свидетельствующий о мошенничестве. В ходе проведения расследования могут быть получены различные документы, отражающие информацию по совершенным мошенническим операциям (табл. 3.6). К таким документам могут относиться оповещения МПС, заявления клиентов, объяснительные кассиров (в случае расследования фактов мошенничества в эквайринговой сети банка).

Документ «мошенничество». Таблица 3.6 связывает документ, подтверждающий мошенничество, с мошеннической операцией.

Расследование «ТСП». Таблица связывает расследование по эквайрингу с ТСП, картой, по которой в ТСП проведены операции, и конкретной мошеннической операцией. Таблица используется только для проведения расследований по мошенничеству в эквайринговой сети банка.

Расследование «карта». Таблица связывает расследование по эмиссии с картой, по которой проводится расследование, и конкретной мошеннической операцией.

Апробация данного формата доказала его практическую применимость и возможность использования при расчетах рисков в ПСБК. Банк самостоятельно формирует содержимое данной БД на основе практики в области эмиссии (и/или эквайринга), взаимодействия с МПС, правоохранительными органами, сторонними банками, СМИ.

Расчет рисков

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Этап 2 Сравнительная оценка предложений с использованием одинакового подхода и подготовке к переговорам

Этап 2 Сравнительная оценка предложений с использованием одинакового подхода и подготовке к переговорам Ваша основная задача в роли покупателя — удовлетворить потребности вашей организации при минимуме расходов. Другими словами, вам необходимо всячески

Обзор банковских рисков от мошенничества с платежными картами и их реквизитами. Практические меры по минимизации рисков и ущерба от действий мошенников для банков эмитентов и эквайреров

Обзор банковских рисков от мошенничества с платежными картами и их реквизитами. Практические меры по минимизации рисков и ущерба от действий мошенников для банков эмитентов и эквайреров Войны нельзя избежать, ее можно лишь отсрочить к выгоде вашего

Виды мошенничества для кредитной организации — эмитента

Виды мошенничества для кредитной организации — эмитента Утерянные/украденные карты (Lost/Stolen cards)Значительная часть утерянных или украденных карт впоследствии используется злоумышленниками для совершения преступлений. Этот вид мошенничества, имеющий более чем

PCI DSS и реальная безопасность платежной системы банковских карт

PCI DSS и реальная безопасность платежной системы банковских карт В 2010 г. компания Verizon Business опубликовала очередной отчет о компрометации данных «2010 Data Breach Investigations Report». В основу исследования, проведенного подразделением Verizon RISK Team совместно с United States Secret Service, легли данные

11. Работайте с сотрудниками до и после мониторинга

11. Работайте с сотрудниками до и после мониторинга Для того чтобы грамотно оценить мотивированность и лояльность персонала, необходимо добиться его заинтересованности в опросе. Важна и честность даваемых ответов. Что нужно сделать, чтобы получить желаемое?Если вы

Оценка рисков

Оценка рисков Как вы страхуете себя от страховой премии? ПИТЕР КОРРИС Инвесторы захотят узнать, какую прибыль они получат, если вложат деньги в ваше предприятие. Но их также будет интересовать, каковы их риски в худшем и в наилучшем варианте

Как с банковских карт оплачивать товар без риска?

Как с банковских карт оплачивать товар без риска? Очень важный момент работы с aliexpress.com – это оплата заказов с помощью банковских карт. Настоятельно рекомендую никогда не оплачивать покупки в интернете напрямую с банковской карты. Для оплаты с карты достаточно ввести ее