Иные виды мошенничества

Иные виды мошенничества

Мошенничество с использованием банкоматов

«Скимминг»

Мы уже упоминали скимминг выше, поговорим о нем подробнее.

Для банка-эквайрера скимминг — не меньшая головная боль, чем для несущего финансовую ответственность эмитента, тем более что зачастую эмитент и эквайрер выступают в одном лице в качестве пострадавшего. К сожалению, в большинстве случаев о скимминге эквайрер узнает последним, когда потерпевшие убытки банки-эмитенты вычислили устройство, где были скомпрометированы карты. Реже службам эквайрера или бдительным клиентам удается заметить накладки на банкоматы и ликвидировать их. Но и в этом случае карты, по которым прошли транзакции во время нахождения накладки на банкомате, подлежат блокировке и перевыпуску. Здесь платежные системы являются связующим звеном в оперативном обмене информации между банками по скомпрометированным картам.

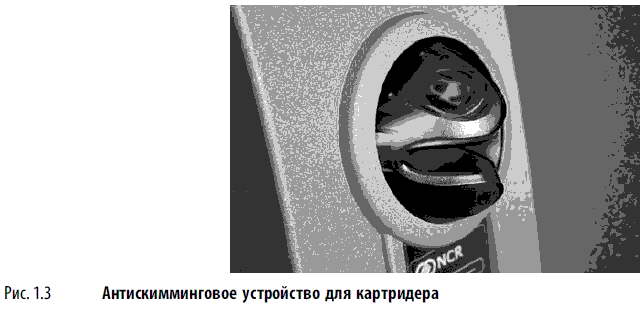

Для противодействия скиммингу производителями банкоматов предлагаются различные антискимминговые устройства, интегрированные в картридеры (рис. 1.3), и экраны, закрывающие от посторонних глаз клавиатуру для ввода ПИН-кода (рис. 1.4).

Антискимминговые устройства делают физически невозможным установку преступниками скимминговых накладок и могут быть оснащены датчиками, останавливающими работу банкомата в случае повреждения слота картридера. Некоторые модели антискимминговых устройств оснащены функцией, называемой Jitter, — неравномерность скорости движения карты в картридере, что затрудняет считывание полосы скимминговой накладкой.

Сами банки пытаются организовать защиту своими силами: размещают заставку на банкомате или печатные плакаты с изображением, как должна выглядеть передняя панель банкомата, ставят помехи для мобильных телефонов в зоне размещения банкоматов для противодействия передаче скопированных данных по GPRS-каналу.

По данным ассоциации АРЧЕ за первые полгода 2009 г. в России зафиксировано 30 случаев скимминга. Убытки от скимминга составили в 2009 г. 771 млн руб.[3]

Мероприятия по противодействию данному мошенничеству:

• периодический обход банкоматов техниками и службой инкассации для обнаружения любых посторонних предметов на лицевой панели;

• размещение банкоматов с учетом безопасности для клиентов, техников и инкассаторов;

• организация зоны безопасности перед банкоматом;

• оборудование банкоматов видеокамерами;

• установка антискимминговых устройств;

• размещение на заставке банкоматов фотографии штатного картридера;

• использование уникальных стикеров для опломбирования клавиатуры банкомата и панели картридера.

Снятие наличных по картам, украденным вместе с ПИН-кодом

Очень часто сам держатель карты своими действиями компрометирует ПИН-код, выданный к его карте. Проблема заключается в том, что владельцы карт не могут или не хотят запоминать ПИН-код и записывают его на самой карте, в записной книжке, мобильном телефоне или носят конверт с ПИН-кодом в кошельке. Рано или поздно это приводит к тому, что карту и ПИН-код воруют одновременно и с предсказуемым результатом: денежные средства с карты снимаются похитетелем в ближайшем банкомате еще до звонка клиента в банк и блокировки карты.

Компрометация ПИН-кода может произойти непосредственно в момент совершения законным держателем операции снятия наличных средств в банкомате или POS-терминале. Посторонний человек, «случайно» оказавшийся рядом, может подсмотреть ПИН-код из-за плеча или на расстоянии с помощью оптических приборов, а похитить саму карту для профессиональных карманников не составляет труда. С ростом количества чиповых карт и введением требования ПИН-кода по картам Maestro компрометация ПИН-кода при его вводе стала актуальной проблемой.

Для получения ПИН-кода «не отходя от кассы» мошенники могут представиться сотрудниками банка, к примеру, у неработающего банкомата, и предложить свою помощь в проведении операции. Клиента просят воспользоваться банкоматом и ввести при них ПИН-код. Далее либо владелец карты становится жертвой скимминга, либо карту банально воруют или подменяют.

Мероприятия по противодействию мошенничеству:

• Обучение держателей карт мерам безопасного обслуживания карт.

«Дружественное» мошенничество

Использование карты членом семьи, коллегой или другом без разрешения владельца карты. Чаще речь идет о совершенных операциях выдачи наличных сведств через банкомат, которые оспаривает законный держатель карты. Следует отметить, что не исключены варианты сговора держателя и «друга».

По данным Национального агентства финансовых исследований (НАФИ), в России 9,9 % держателей карт передавали свою карту третьим лицам, 11,6 % — хранят ПИН-код вместе с картой, 19,8 % — теряли карту, из них 2, 29 % — утрачивают карту вместе с ПИН-кодом.

Мероприятия по противодействию мошенничеству:

• обучение держателей карт мерам безопасного обслуживания карт;

• оборудование банкоматов видеокамерами.

«Ливанская петля» (card trapping)

Данный вид мошенничества заключается в том, что мошенник помещает в слот картридера банкомата кусок пластиковой ленты, образующий петлю, препятствующую возврату карты. Когда у законного владельца карты не получается получить карту обратно, появляется «доброжелатель» с рекомендацией повторно ввести ПИН-код. Если держатель соглашается, то мошенник подсматривает ПИН-код «из-за плеча». Держатель карту обратно не получает, а мошенник после ухода держателя достает карту за край ленты, приклеенный на внешнюю сторону картридера.

Мероприятия по противодействию мошенничеству:

• Оборудование банкоматов антискиминговыми накладками на картридер.

Подмена или хищение карты

При проведении операции по карте в банкомате перед тем, как карта возвращается банкоматом обратно, мошенники отвлекают держателя.

При этом карта похищается либо ее подменяют. Мошенники действуют в группе, один отвлекает, другой забирает или меняет карту. PIN-код похищенной карты подсматривается «из-за плеча».

Мероприятия по противодействию мошенничеству:

• Обучение держателей карт мерам безопасного обслуживания карт.

«Щипачество»

Мошенничество совершает законный держатель карты. Из лотка для выдачи купюр забирается не вся пачка наличных, а лишь некоторое количество купюр из середины пачки. Банкомат захватывает оставшиеся деньги как «забытые» клиентом. До массовых случаев «щипачества» карточные процессинги отрабатывали такой возврат, как full reversal с зачислением полной суммы невыданных средств на карточный счет клиента. Инкассация банкомата, выявление недостачи и последующее расследование позволяли вычислить мошенника, но к этому моменту средств на счете уже не было, да и доказать факт мошенничества банку весьма проблематично. В настоящее время практика работы с не выданными банкоматом по разным причинам суммами предусматривает их возврат на счета клиентам только после проверки кассой результатов инкассации.

Мероприятия по противодействию мошенничеству:

• оборудование банкоматов видеокамерами, направленными на лоток выдачи купюр

Cash Trapping (накладки на лотке для выдачи наличных)

Мошенник размещает накладку над лотком для выдачи наличных. Конструкция накладки такова, что выданные банкоматом купюры захватываются, но держателю карты не выдаются. Когда клиент не дождавшись выдачи наличных уходит, мошенник снимает накладку вместе с задержанными денежными средствами. Мероприятия по противодействию мошенничеству:

• оборудование банкоматов видеокамерами, направленными на лоток выдачи купюр.

Мошенничество, направленное на сбор информации о платежных реквизитах карт

Фишинг (phishing). Фарминг (pharming)

Электронные письма, смс-сообщения или телефонные звонки якобы от имени банка, содержащие просьбу сообщить платежные реквизиты банковской карты, ПИН-код или персональные данные клиента, носят название phishing — симбиоз английских слов phone и fishing. Метод действительно напоминает рыбалку: массовой рассылкой вбрасывается большое количество писем-«приманок», далее собираются ответы от тех, кто попался на крючок. Уязвимые места, используемые при фишинге, — человеческий фактор и несовершенство средств аунтентификации клиента банком.

Рекомендации для клиентов, как определить письмо, являющееся фишингом, следующие: банки никогда не запрашивают предоставления персональных данных карты, кроме как при личном присутствии клиента в офисе или посредством систем ДБО с обязательной аутентификацией клиента. Кроме того, текст письма может содержать грамматические ошибки, обращение к клиенту неличностное (например, «Уважаемый клиент!»), тон письма тревожный, предостерегающий возникновением проблем (например, «потерей учетных записей») в случае, если клиент не предоставит требуемую информацию.

Одна из разновидностей фишинга получила название «фарминг». Клиент, набирая в адресной строке правильный адрес интернет-сайта банка, перенаправляется на сайт, контролируемый мошенниками. Дизайн подставного сайта почти полностью копирует оригинальный банковский и содержит перечень полей для заполнения личными данными. Метод может быть использован как на компьютере клиента с помощью «троянов» (изменяется таблица соответствия DNS имен и IP-адресов), так и непосредственно на DNS сервере интернет-провайдера клиента. Клиент пребывает в уверенности, что пользуется услугами банка и безбоязненно вводит платежные реквизиты. После этого личные данные клиента становятся доступными мошенникам, а клиент перенаправляется на официальный сайт банка.

Для профилактики фарминга клиентам надлежит в обязательном порядке рекомендовать использование для доступа и совершения операций в системах ДБО только собственные персональные компьютеры с актуальной обновленной версией антивирусной программы с функциями «антихакер» и «антишпион». В противном случае нет никакой гарантии, что компьютер не заражен шпионскими (spyware) программами, собирающими персональные данные (логины, пароли), или «троянами» изменяющими параметры сетевой защиты и делающими компьютер уязвимым для несанкционированного доступа. Использовать для хранения ключевых данных USB-токенов.

Мероприятия по противодействию мошенничеству:

• обучение держателей карт мерам безопасного обслуживания карт, в том числе посредством систем ДБО. Клиент должен знать, что банки никогда не просят сказать или выслать им ПИН-код. Адреса сайтов банковских систем ДБО содержат признак использования защищенного канала связи https://;

• использование одноразовых динамических паролей для аутентификации клиентов.

Фальшивые банкоматы и пункты выдачи наличных

Это достаточно экзотичный для России вид мошенничества, но имеющий немало прецедентов в мировой практике. Под видом банкомата устанавливается внешне похожее на банкомат устройство — либо изготовленное кустарно, либо собранное из запчастей. В США законодательно разрешается приобретение банкоматов частным лицам для получения комиссионного дохода, чем также пользуются мошенники. В любом случае устройства устанавливаются с одной целью: скопировать магнитную полосу и ПИН-код.

В Турции зафиксированы неоднократные случаи компрометации реквизитов карт туристов в так называемых Post-office — конторах, предлагающих выдачу наличных по банковским картам с минимальной комиссией за операцию. Также надлежит избегать предложений со стороны торговцев обналичить денежные средства через POS-терминал, предназначенный для оформления покупки.

Мероприятия по противодействию мошенничеству:

• обучение держателей карт мерам безопасного обслуживания карт, в том числе использования банкоматов и пунктов выдачи наличных за границей, принадлежащих местным официальным кредитным организациям. Расположение банкоматов и банковских офисов можно заранее узнать на сайтах банков или сайтах международных платежных систем.

Мировая практика противодействия мошенничеству показывает эволюционный характер развития мошеннической активности: наряду с появлением новых видов совершенствуются и адаптируются к новым условиям и старые. Мошенничество — динамичный процесс, требующий постоянного анализа и оперативного принятия ответных мер со стороны банковского сообщества. Однако к настоящему времени средства, которыми располагают банки для защиты своей эмиссии карт с магнитной полосой, оказались исчерпаны. Тяжелые финансовые и репутационные последствия, которые несет за собой скимминг, заставляют платежные системы, кредитные организации и их вендоров работать над продвижением технически совершенных EMV-технологий. Наработана достаточно убедительная статистика, показывающая смещение мошеннической активности от массово переходящих на микропроцессорные карты европейских стран в развивающиеся рынки Восточной Европы, России и страны Азиатского региона. Также благодаря модернизации банкоматной и POS-терминальной сети с поддержкой EMV произошло смещение объемов мошенничества в область транзакций CNP. Обратной стороной медали стало увеличение числа случаев компрометации ПИН-кода при его более частом использовании. Этот пример показывает, насколько важен комплексный подход в решении вопросов обеспечения безопасности, учитывающий интересы и возможности всех участников рынка.

В то же время североамериканские эмитенты не спешат в большинстве своем мигрировать на чип, разительного удешевления EMV технологий за последнее десятилетие также не произошло. Можно с большой уверенностью говорить, что и в следующие десять лет карты с магнитной полосой, а также гибридные (с магнитной полосой и микропроцессором), не уйдут со сцены. Это означает, что вопросы безопасности карточного бизнеса для всех его участников останутся по-прежнему актуальными. Как уже говорилось, самостоятельные действия отдельно взятой кредитной организации или процессингового центра по обеспечению собственной безопасности сильно ограничены. Именно поэтому платежными системами разработаны и активно лоббируются меры, направленные на коллективную защиту всех участников индустрии безналичных платежей. Речь идет о единых стандартах платежных систем VISA Inc. и MasterCard Worldwide, определяющих требования по информационной безопасности и средства контроля за их повсеместным применением. Основной стандарт — Payment Card Industry Data Security Standard (PCI DSS), будет подробно описан в данной книге профильными специалистами. В завершение главы — обобщающий итог исходя из опыта защиты от мошенничества для банка-эмитента и банка-эквайрера.

Практические меры комплексной защиты банка-эмитента

1. Действующая политика обеспечения безопасности эмиссии карт, устанавливающая обязанности и полномочия всех задействованных в процедурах выпуска и обслуживания банковских карт подразделений банка по защите от мошенничества, распределение зон и степени их ответственности.

2. Действующие процедуры проверки клиентских заявлений на выпуск карт.

3. Действующие регламенты по безопасной транспортировке, хранению, выдаче карт и ПИН-конвертов, уничтожению невостребованных карт и ПИН-конвертов. Обеспечение условия раздельной доставки и хранения карт и ПИН-конвертов. Пересылка карт только в заблокированном от использования виде.

4. Контроль и бухгалтерский учет заготовок карт, а также изготовленных, выданных и уничтоженных карт.

5. Соответствие процедур key-management[4], персонализации карт, печати ПИН-конвертов, хранения заготовок карт требованиям и стандартам международных платежных систем.

6. Использование систем он-лайн мониторинга авторизационного трафика с возможностью анализа и принятия решения по подозрительным операциям с целью минимизации рисков (отказ в авторизации, блокировка карты, установление лимитов по операциям).

7. Использование систем мониторинга транзакционной активности по клиринговым сообщениям, в том числе сообщениям претензионного цикла, и принятие решения по подозрительным операциям с целью минимизации рисков (блокировка карты, установление лимитов по операциям).

8. Мониторинг оповещений международных платежных систем (Security bulletins, Fraud Reporting: SAFE, FRS).

9. Обязательное обучение держателей карт правилам безопасного хранения и использования карт. Бесплатное предоставление держателям карт средств самостоятельного контроля операций (смс-информирование).

10. Обязательное обучение сотрудников банка, задействованных в процедурах выпуска и обслуживания банковских карт, мерам по защите от мошенничества.

11. Перевод эмиссии на микропроцессорные карты с правилом обслуживания Chip&PIN, поддержка протокола 3D Secure на стороне эмитента.

12. Страхование рисков карточного бизнеса банка от мошенничества со стороны третьих лиц.

13. Блокировка и перевыпуск скомпрометированных карт банка.

14. Выполнение требований стандартов безопасности карточных систем PCI DSS.

Практические меры комплексной защиты банка-эквайрера

1. Действующая политика обеспечения безопасности терминальной сети для обслуживания карт, устанавливающая обязанности и полномочия всех задействованных в процедурах развития и эксплуатации терминальной сети подразделений банка по защите от мошенничества, распределение зон и степени их ответственности.

2. Действующие процедуры проверки заявлений ТСП перед заключением договоров.

3. Периодическая инспекция ТСП — посещение сотрудника банка, проверка на соответствие характера деятельности ТСП заявленному в заявлении.

4. Использование систем он-лайн мониторинга авторизационного трафика с возможностью анализа и принятия решения по подозрительным операциям с целью минимизации рисков (отказ в проведении операции, блокировка терминала).

5. Использование систем мониторинга транзакционной активности по клиринговым сообщениям, в том числе сообщениям претензионного цикла, и принятие решения по подозрительным операциям с целью минимизации рисков (блокировка терминала, блокировка ТСП).

6. Организация мониторинга программной, аппаратной и коммуникационной составляющих банкоматной сети на подверженность мошенническим воздействиям.

7. Соответствие процедур key-management требованиям международных платежных систем, криптозащита информации, передаваемой через публичные коммуникационные сети.

8. Мониторинг оповещений международных платежных систем (Security bulletins, Fraud Reporting: SAFE, FRS, RIS, NMAS, MATCH).

9. Поддержание базы данных ТСП, договоры с которыми были расторгнуты или заявления на обслуживание в банке были когда-либо отклонены.

10. Поддержка протокола 3D Secure на стороне эквайрера, поддержка EMV в банкоматной и POS-терминальной сети.

11. Обязательное обучение работников ТСП правилам приема и обслуживания банковских платежных карт, стандартам безопасности международных платежных систем, выявлению и пресечению попыток использования поддельных и украденных карт. Разъяснение правовой ответственности за соучастие в мошенничестве с платежными картами, персональной ответственности работников ТСП за соблюдение правил банка и УК РФ.

12. Обязательное обучение сотрудников банка, задействованных в развитии и эксплуатации терминальной сети, мерам по защите от мошенничества.

13. Страхование рисков карточного бизнеса банка от мошенничества со стороны третьих лиц.

14. Выполнение требований стандартов безопасности карточных систем PCI DSS.

Уголовная ответственность за преступления в сфере банковских карт

Потери в сфере платежных банковских карт

По нашим оценкам, основанным на анализе данных платежных систем, в 2009 г. потери от криминальных посягательств на финансовые средства в сфере оборота платежных карт во всем мире составили порядка 7 млрд долл. США, в то время как в 2007 г. эти потери составляли 5,8 млрд долл.

Во многих странах уделяется большое внимание данной проблеме, созданы специальные полицейские подразделения, нацеленные на борьбу с преступлениями в этой сфере. В данном разделе произведен анализ уголовного и уголовно-процессуального законодательства Российской Федерации, судебно-следственной практики, а также обобщен практический опыт структур банковской безопасности.

По данным МВД РФ, потери в сфере банковских платежных карт в 2010 г. составили всего 9 млн руб., в 2009 г. эта цифра составляла 63 млн, а в 2008 г. — 24 млн руб. Однако данные МВД РФ дают далеко не полную картину финансовых потерь. Получить же достоверные цифры потерь в сфере платежных банковских карт в Российской Федерации довольно сложно. Центральный банк такую статистику не ведет.

Дело в том, что полной информацией о фактах хищения денежных средств с банковских карт владеют только сами банки. Для того чтобы собрать статистику по всей стране, необходимы какие-либо механизмы. У ЦБ РФ, таких механизмов нет — он ничем не может заинтересовать кредитные организации с целью предоставления информации и при этом абсолютно не может контролировать операции по банковским картам с целью проверки предоставляемых данных. В отличие от ЦБ РФ международные платежные системы имеют в своем распоряжении механизмы получения информации о потерях в банках и давно ведут такую статистику. В России в 2009 г. 88,1 % оборотов по банковским картам составили карты международных платежных систем VISA (61,6 %) и MasterCard (26,5 %). Однако сведения эти носят конфиденциальный характер и крайне редко разглашаются платежными системами. На постоянной основе доступ к этой информации имеют сотрудники банков членов международных платежным систем.

Для определения суммы потерь в сфере банковских платежных карт авторами была использована следующая методика:

• данные платежных систем VISA и MasterCard (в долларах США) складываются между собой;

• на основе данных ЦБ РФ вычисляется доля этих двух крупнейших систем и остальных участников рынка;

• сумма потерь увеличивается пропорционально, но при этом считается, что остальные платежные системы несут потери только по украденным и потерянным картам (предполагается, что потери по поддельным картам и в сети Интернет отсутствуют);

• вычисляется среднегодовой курс рубля к доллару США и пересчитывается общая сумма потерь в рублях.

Данная методика имеет свои минусы и погрешности. Потери международных платежных систем делятся на эмиссионные (потери по картам эмитента) и эквайринговые (потери в терминальной сети эквайрера — ATM, ТСП). Поэтому, с одной стороны, если хищение произошло по российской карте на территории России, то сумма потерь будет учтена как по эмитенту, так и по эквайреру; с другой стороны, если и эмитент и эквайрер — одно лицо, то скорее всего сумма потерь совсем не попадет в отчеты. Несмотря на это более точной методики определения потерь по России авторам в настоящий момент неизвестно, в то же время с ее помощью достаточно хорошо просматривается динамика изменения потерь (табл. 1.1).

Полученные данные, основанные на информации платежных систем (ПС), сравним с данными МВД РФ (табл. 1.2).

В результате сравнения получим, что латентность (скрытость) хищений составляет порядка 95 %, т. е. из похищенных в 2009 г. по банковским картам россиян или в банкоматах, торгово-сервисных предприятиях 989 млн руб. МВД РФ разыскивало только 63 млн, остальные 926 млн руб., или 33 млн долл. США, были безнаказанно присвоены криминальными элементами. При этом информация о преступлениях до правоохранительных органов не дошла, следовательно, не были возбуждены уголовные дела и злоумышленников никто даже не искал. Если принять во внимание, что в Интернете готовая к использованию поддельная банковская платежная карта стоит в среднем 100–200 долл. США, а похитить с ее помощью можно 1–3 тыс. долл., то получается, что криминальный кардерский бизнес становится очень прибыльным и при этом достаточно безопасным (безнаказанным). Невольно вспоминаются слова Карла Маркса о том, что ни один капиталист не остановится перед совершением любого преступления, если прибыль будет составлять 300 %. Поэтому криминальный мир давно обратил свое внимание на банковские карты. Очень часто имеет место трансграничная преступность, правоохранительные органы во многих странах, в том числе и в России, сталкиваются с международными преступными сообществами.

Чтобы противостоять такому мощному криминальному натиску, в стране должна быть построена четкая система противодействия преступным посягательствам, включая законодательную, судебную, исполнительную (правоохранительные органы) ветви власти, коммерческие структуры (банки, процессинговые центры, платежные системы). К сожалению, приходится констатировать, что в России в настоящий момент такой системы нет.

В настоящий момент, по данным за 2009 г., в мире наиболее распространены следующие виды хищений в сфере платежных карт:

1) осуществление операций без физического присутствия карты (интернет-платежи) — 41,08 %;

2) операции с использованием поддельных карт — 34,16 %;

3) операции с использованием утраченных (украденных, потерянных) карт — 19,44 %.

Таким образом, на данные виды хищений в общей сложности в мире приходится 94,68 % преступлений.

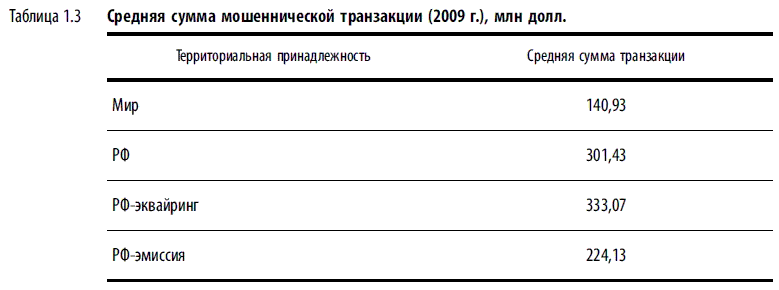

В России картина карточных потерь несколько иная. Потери от операций без физического присутствия карты составляют всего 2–3 % (это, вероятнее всего, можно объяснить недостаточной развитостью интернет-торговли), а вот потери в банкоматной сети в 2009 г. составили 38 % от всех потерь. Таким образом, наиболее безопасный с точки зрения технологии банковских карт вид операций — снятие наличных денежных средств в банкоматах — в России по уровню потерь практически соответствует мировому уровню потерь от наиболее рискованных операций в сети Интернет. Соотношение эмиссионных и эквайринговых потерь в 2009 г. составляло 41 и 59 % соответственно (банкоматные потери: 38 %, 62 %). В 2010 г. имеет место тенденция к еще большему увеличению доли эквайринговых потерь — до 70 %. Это говорит о том, то Россия стала благоприятной страной для использования поддельных банковских платежных карт. Наиболее значимые условия, которые этому способствуют, — неэффективность правоохранительной системы и неготовность эквайринговой сети российских банков к приему микропроцессорных (EMV) карт. Количество терминалов (АТМ, POS), способных обслуживать EMV-карты международных платежных систем, в 2010 г. составляло около 65 %, количество EMV-карт — 50 %. Данное положение хорошо характеризует средняя сумма одной мошеннической операции в мире и РФ (табл. 1.3).

Как видно из табл. 1.3, цифры по России практически в два раза выше, чем общемировые.

Несмотря на относительно высокие цифры потерь от незаконных операций в сфере платежных банковских карт, международные платежные системы не очень обеспокоены данным вопросом в России, так как в общемировых потерях доля России составляет менее 0,5 %. Безусловным лидером по данному показателю являются США — более 40 % и Европа — более 30 %.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Виды мошенничества для кредитной организации — эмитента

Виды мошенничества для кредитной организации — эмитента Утерянные/украденные карты (Lost/Stolen cards)Значительная часть утерянных или украденных карт впоследствии используется злоумышленниками для совершения преступлений. Этот вид мошенничества, имеющий более чем

Виды мошенничества для эквайрера

Виды мошенничества для эквайрера Предприятия, регистрируемые для совершения мошенничестваЦелью мошенничества является регистрация предприятия в банке на услугу «Торговый эквайринг» с открытием расчетного счета или перечислением на счет в другом банке, совершение

Часть I. ПРИРОДА МОШЕННИЧЕСТВА

Часть I. ПРИРОДА МОШЕННИЧЕСТВА Нашу книгу мы разделили на пять частей — часть I «Природа мошенничества», часть II «Выявление случаев мошенничества», часть III «Расследование случаев мошенничества», часть IV «Предупреждение мошенничества» и часть V «Разработка общей

ДОВЕРИЕ КАК НЕОБХОДИМЫЙ ЭЛЕМЕНТ МОШЕННИЧЕСТВА

ДОВЕРИЕ КАК НЕОБХОДИМЫЙ ЭЛЕМЕНТ МОШЕННИЧЕСТВА Доверие — один из главных моментов в любом жульничестве, обмане и мошенничестве. Так как само это слово происходит от слова «вера», то нельзя никого обмануть до тех пор, пока обманутый не будет верить, доверять жулику. Мужья

ТИПЫ МОШЕННИЧЕСТВА __________________

ТИПЫ МОШЕННИЧЕСТВА __________________ Мошенничество, включающее в себя обман, может принимать различные формы. Мы часто подразделяем случаи мошенничества на шесть типов. Первый из них — это растрата или хищение со стороны наемного работникаnote 1. В этом случае наемные работники

НАИБОЛЕЕ ТИПИЧНЫЕ ВИДЫ МОШЕННИЧЕСТВА СО СТОРОНЫ НАЕМНЫХ РАБОТНИКОВ

НАИБОЛЕЕ ТИПИЧНЫЕ ВИДЫ МОШЕННИЧЕСТВА СО СТОРОНЫ НАЕМНЫХ РАБОТНИКОВ • Воровство наличности из кассы Воровство чеков Использование наличности не по назначению Фальсификация кассовых книг Фальсификация сумм на банковских счетах Подделка чеков Использование

Часть II. ВЫЯВЛЕНИЕ МОШЕННИЧЕСТВА

Часть II. ВЫЯВЛЕНИЕ МОШЕННИЧЕСТВА Процесс выявления мошенничества включает в себя такие мероприятия или действия, которые предпринимаются в целях обнаружения фактов, свидетельствующих о совершении афер, злоупотреблений или других неблаговидных деяний. К процессу

Некоторые распространенные виды злоупотреблений и мошенничества

Некоторые распространенные виды злоупотреблений и мошенничества В данном разделе мы рассмотрим, к каким видам злоупотреблений и мошенничества прибегают чаще всего работники российских предприятий и организаций.Злоупотребления менеджеров департаментов и отделов