Основные направления обеспечения информационной безопасности корпоративной системы как фундамента безопасности карточного бизнеса

Основные направления обеспечения информационной безопасности корпоративной системы как фундамента безопасности карточного бизнеса

Основные принципы защиты рабочих станций сотрудников банка

В зависимости от того, в каких технических условиях проходит работа сотрудников, которые имеют доступ к информации о клиентах и их картах, способы защиты персональных рабочих компьютеров могут и должны быть различными. К техническим условиям мы относим в первую очередь способы защиты периметра информационной системы (набор инструментов, поставщик решений, внутренние регламенты). При этом высокий статус вендоров решений по безопасности может создавать впечатление, что все надежно защищено, но на практике ситуация выглядит иначе. Часто любой из сотрудников банка имеет физическую возможность войти на любой компьютер под своей учетной записью. Поскольку не все сотрудники хранят свои служебные документы на сетевых дисках, где им положено быть, или хотя бы в своем профиле, а на локальных дисках в общедоступных папках, то к этим документам потенциально имеют доступ все сотрудники. Конечно, можно просто запретить сотрудникам внутренним приказом хранить документы на локальных дисках и уповать на их добросовестность. Но как быть, если в открытом виде хранятся не только документы, а еще и файлы конфигураций или файл «мои пароли. txt»? Чем это грозит? Как это учитывать, если доступ к очень важным системам дается по связке «логин + пароль» с привязкой к статическому IP-адресу? Опять издавать приказы и надеяться, что их будут строго выполнять?

Подходы к решению задачи защиты рабочих станций могут быть разными, но большинство специалистов-практиков склоняются к стандартным способам технической реализации. Например, посредством такой утилиты Windows, как «Объект групповой политики» (GPO — Group Policy Object), можно принудительно закрыть другим сотрудникам возможность входа на компьютеры сотрудников, которые работают с данными клиентов. При этом надо учитывать, что USB-токены не являются панацеей (как в данном случае, так и в случае использования их при проведении платежей). Возможность туннелировать трафик USB на компьютер злоумышленника остается всегда, пока сам токен включен в компьютер, и не секрет, что многие специалисты просто оставляют ключ в USB-порту на весь рабочий день.

Следующая важная мера — программное обеспечение, не используемое на компьютере, должно быть удалено или отключено, таким образом будет закрыто множество уязвимых мест[83].

Многое из того, что следовало бы сделать, чтобы максимально (полностью не получится никогда) обезопасить рабочие станции сотрудников, можно придумать и самому, для этого всего лишь необходимо исходить из принципа «минимальных привилегий» пользователя для организации доступа, а также здравого смысла во время технической реализации. Использовать настройки поумолчанию не рекомендуется никогда, и это не зависит от того, к чему применяется данное утверждение. Если есть техническая возможность поменять в конфигурационных файлах порты — сделайте это (например, на продакшн-серверах SSH перемещается с 22-го порта на 2002, если он не занят), если сотрудники поддержки могут дойти до компьютера пользователя, например, работают в одном офисе — на компьютере пользователя можно как минимум включить встроенный файрвол на блокировку всех входящих соединений без исключения. Почему без исключений? Да просто потому, что техническая возможность ICMP-туннеля[84] на компьютер жертвы, т. е. сотрудника, также есть, поэтому, не закрыв пресловутый пинг[85] из-за возможности мониторить, включен ли компьютер (или еще хуже — сервер), может обернуться открытым шеллом[86] с возможностью полного управления с компьютера злоумышленника. Что уж говорить про другие незакрытые возможности удаленного воздействия. Можно также использовать уже проверенные временем и постоянно дорабатываемые международные Best practice, которые всегда можно найти на сайте CIS (www.cisemrityorg), причем не только для Windows всех мастей, но и сетевого оборудования, веб-серверов, UNIX, Apple, Check-Point, Oracle и многое другое, даже для прикладного ПО, например Firefox или Opera. Поскольку все приведенные на сайте рекомендации достаточно хорошо и полно описаны, думается, нет смысла их дублировать.

Подытоживая, основные принципы можно описать следующим образом:

• сегментация — все компьютеры сотрудников процессинга в отдельной подсети (еще лучше, если за отдельным файрволом);

• GPO — отдельные, более жесткие настройки ПК, контролируемые через групповые политики, особенно это касается политики паролей к учетным записям;

• антивирусное программное обеспечение;

• все установленное ПО, как на компьютере пользователя, так и на сервере, должно нести функциональную нагрузку, а если что-то не востребовано для выполнения конкретных служебных задач — смело удаляем;

• IP-фильтрация всего трафика. Это, конечно, не очень серьезная защита, но некоторую сложность для потенциальных злоумышленников все-таки составит;

• своевременные обновления. Думаю, не лишним будет сказать, что если до официального выхода патча какой-либо уязвимости о ней могут знать единицы, то после выхода патча — все знают, а значит, воспользоваться брешью в безопасности ОС или ПО могут попробовать многие;

• и последнее по счету, но не по важности — регулярное испытание на проникновение (пен-тест) и аудит как хостов внутри сети, так и периметра.

О последнем пункте расскажем чуть подробнее.

Пен-тест — это «испытание на проникновение», другими словами, когда мы ничего не знаем в том хосте, который начинаем сканировать, и пытаемся получить информацию о версии операционной системы, открытых портах, службах на этих портах и т. д., получив такую информацию, мы получаем в свои руки огромное количество потенциальных лазеек, использовав которые можем получить привилегированные права к системе. Дабы обезопасить себя от реальных проникновений, лучше определить уязвимые места самому, чем это сделает кто-то за нас.

Под аудитом же мы понимаем как сбор статистической информации о том, что есть в нашей сети, так и мониторинг того, что происходит сейчас или произошло в прошлом, другими словами, сбор и анализ логов с различных источников, их нормализация, агрегация и в итоге корреляция по заданным правилам. За пен-тест и аудит в части сбора статистики отвечают различные сканеры безопасности, хороших из них, на взгляд авторов, не больше пяти, а полнофункциональных вообще один.

За сбор логов и их дальнейшую обработку отвечает другой класс систем, так называемые SIEM-решения (Security Information and Event Management).

Использование SIEM и сканера безопасности в организации и как это упрощает жизнь

В общем виде перед системой контроля защищенности ставятся следующие задачи:

• создание внутренних процессов по непрерывному контролю ИТ-инфраструктуры и информационной безопасности;

• снижение экономического ущерба из-за недоступности ресурсов и потери конфиденциальной информации;

• сокращение издержек на контроль изменений и управление уязвимостями;

• внедрение механизмов оценки эффективности ключевых ИТ-про-цессов и ИБ (информационной безопасности).

Решение поставленных задач соответствует требованиям следующих международных стандартов в области информационной безопасности:

• ISO 27001 в части мониторинга информационных ресурсов, контроля средств защиты, операционных систем и программного обеспечения, выполнения требований политик и стандартов безопасности;

• PCI DSS в части мониторинга настроек средств защиты, контроля выполнения требований политик и стандартов безопасности, периодического тестирования средств защиты и выявления уязвимостей.

Техническая реализация контроля защищенности сводится ко многим факторам, определяющим само понятие «защищенность». Так, например, наиболее распространенными путями взлома на сегодняшний день являются социальная инженерия[87] в сочетании с уязвимостями рабочих мест пользователей, использование уязвимостей в Web-приложениях, слабость парольной защиты, а также уязвимости и ошибки конфигурации сетевых устройств, средств защиты периметра и информационных ресурсов в демилитаризованных зонах.

Приведем несколько примеров:

• Относительно рабочих мест сотрудников: получение сотрудниками по почте или иным способом зараженных (!) файлов с именами типа «Список увольняемых 2010.doc» или «Премиальные выплаты. pdf», а также использование уязвимостей в стопроцентно «дырявом» ПО, к которым без преувеличения можно отнести Web-браузеры, почтовые программы, офисные приложения Microsoft, средства чтения документов в формате PDF, многие IM-клиенты[88], в том числе популярный ICQ, многие видеокодеки, JAVA-приложения и многие другие, в том числе и сами операционные системы. Крупные вендоры достаточно быстро реагируют на найденные бреши в безопасности своих продуктов, но от момента выхода патчей до момента их установки на компьютеры пользователей проходит продолжительное время.

• Относительно веб-приложений: по данным Web Applkation Security Consortium[89], более 10 % сайтов может быть взломано полностью автоматически, а по данным Positive Tehnologies, порядка трети вебсайтов крупных российских компаний имеет уязвимости высокой степени критичности.

• Относительно парольной политики приведем несколько цифр:

• больше половины паролей пользователей являются только цифровыми;

• около 20 % составляют только символы латинского алфавита в нижнем регистре;

• примерно 15 % — символы в нижнем регистре и цифры;

• при этом самыми популярными являются пароли от 1 до 7 или 8, пустая строка и легко набираемые комбинации символов на клавиатуре (например, qwerty123).

• Относительно сетевых устройств и защиты периметра есть много распространенный недочетов:

• маршрутизаторы имеют настройки «по умолчанию»;

• файрволы имеют правила с настройкой «any» или вообще «any-to-any»[90]. Неконтролируемые настройки на production-серверах[91] в ситуации, когда вроде бы и существуют документы, регламентирующие настройки безопасности и политики, но отсутствует техническая возможность их отслеживания.

На практике при наличии необходимого и достаточного, казалось бы, ПО от известных вендоров для защиты и нормативных документов вполне реально достичь следующих «технических результатов»:

• получить доступ к рабочей станции старшего инженера;

• получить доступ к магистральным маршрутизаторам;

• получить сетевой доступ к технологической сети;

• подобрать пароли к ряду внутренних маршрутизаторов;

• получить доступ 15-го уровня к периметровым маршрутизаторам Cisco (аналог root-прав для UNIX и прав администратора в Windows).

Это то, что относится к системам контроля защищенности, но помимо этого необходимо еще и осуществлять мониторинг того, что происходит в реальном времени. Задачи системы класса SIEM могут быть сформулированы следующим образом:

• осуществление централизованного сбора, обработки и анализа событий из множества распределенных гетерогенных источников событий;

• корреляция полученных событий информационной безопасности по заданным правилам;

• постоянный контроль соответствия сетевых устройств заданной политике безопасности;

• обнаружение в режиме реального времени атак, нарушений политик безопасности и автоматизированное формирование отчетов и рекомендаций по их устранению;

• автоматическое создание и рассылка отчетов о состоянии корпоративной сети обслуживающему персоналу, администраторам безопасности и руководству компании;

• учет имеющихся информационных активов, анализ рисков, связанных с недоступностью либо потерей целостности этих активов, а также автоматическое принятие решений, основанных на политике безопасности, для защиты информационных активов в случае возникновения угроз;

• предоставление инструментария для проведения расследований инцидентов ИБ, формирования отчетности в ходе решения конкретных задач, отслеживания статуса их решения;

• хранение в базе данных поступивших событий в течение не менее установленного политикой безопасности срока, возможность быстрого поиска по событиям.

Система данного класса предназначена для обеспечения мониторинга и корреляции событий информационной безопасности, мониторинга состояния безопасности корпоративной сети, консолидации рабочего места оператора безопасности, что позволяет снизить общую стоимость владения системой защиты. В первую очередь решением задачи является сбор информации от других подсистем (средств защиты) — систем анализа трафика и обнаружения и предотвращения атак, подсистем межсетевого экранирования, маршрутизаторов, серверного оборудования и операционных систем защищаемых серверов и рабочих станций, антивирусных средств защиты и др., представление ее в унифицированном формате, удобном для восприятия администратором безопасности. Помимо простого сбора, нормализации и визуализации, подсистема позволяет производить интеллектуальный анализ, корреляцию разрозненных событий в соответствии с логикой, заданной внутренними правилами, а также в соответствии с правилами, которые задает оператор или администратор системы безопасности для выявления специализированных действий (злоумышленных действий), которые могут проводиться как легальными пользователями, так и злоумышленниками.

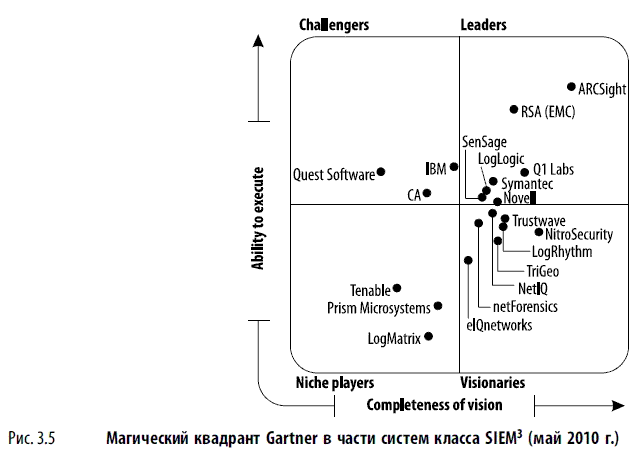

Довольно хорошее описание возможностей решений класса SIEM можно прочитать на сайте компании Gartner[92], который с завидной регулярностью обновляет не только описания систем ввиду их постоянного процесса улучшения (не только SIEM[93]), но и свой рейтинг, приводя сравнения решений различных вендоров в виде наглядных «магических квадрантов»[94] (рис. 3.5).

К сожалению, относительно систем контроля защищенности (сканеров) такого отчета нет, по крайней мере такого, который учитывал бы все самые «сканирующие» решения. Например, довольно часто забываются российские разработки, которые порой намного превосходят по функционалу зарубежные аналоги, но не настолько популярны за пределами СНГ. Поэтому здесь необходимо отталкиваться от тех задач, которые планируется решать, и самостоятельно анализировать возможности решений от различных вендоров.

Если же оценивать все вышесказанное с точки зрения именно специалиста, на которого возлагается обязанность заниматься вопросами обеспечения реальной защищенности ИС[95], то как минимум необходимо будет провести работы по подключению всех требуемых источников событий к системе класса SIEM и настроить сканеры безопасности соответствующим образом на серверы и рабочие станции. Работа колоссальная, если в компании большое количество серверов, которые не стандартизированы, большое количество сотрудников, часто находящихся на территориально распределенных объектах. Но если преодолеть трудные первые этапы, результаты будут видны сразу — например, будет видно, что неправомерно используется учетная запись Administrator корневого домена, администраторы сами себе на время раздают особые права, чтобы какую-то информацию «слить» на флешку и т. д. В зависимости от настроек аудита на «источник событий», а также уровня детализации (например, уровни логирования Emergencies и Debug для сетевых устройств, т. е. минимальный и максимальный уровни) при использовании системы возможны следующие варианты анализа и выявления событий:

• все попытки изменения конфигураций на маршрутизаторах и других сетевых устройствах с указанием, кто, когда и что изменил. Отслеживание атаки с полной предысторией ее начала и распространения по корпоративной сети или инфраструктуре глобальной сети;

• отслеживание попыток соединений с внутреннего оборудования в неразрешенные политикой безопасности места и статистическая информация о разрешенных соединениях между внутренними и внешними хостами — аномалии, повышенная активность разных хостов и др.;

• попытки доступа к собственно ресурсам серверов, учет доступа к серверам с административными правами;

• анализ запуска на сервере несанкционированных программ, подмена файлов (например, апгрейд) и изменение файлов. Удаление критичных файлов;

• мониторинг запуска и остановки служб. Мониторинг запущенных сервисов и приложений, информация о падении или остановке сервиса;

• связь попыток доступа с возможным использованием уязвимостей (exploits) внутренней инфраструктуры;

• мониторинг доступа к базе данных и анализ подключений — кто подключался и какие способы подключения использовались (например, SSH и telnet);

• кто работал с базой данных с администраторскими правами и что сделал;

• и многое другое.

Немного о ПО для взломов и защите

Во всем мире, как специалисты по безопасности, так и те, кому они противостоят, используют множество самых разных вариаций софта, которые автоматизируют многие процессы по обнаружению и/или реализации уязвимостей в различном ПО. Одним из самых распространенных типов реализаций можно без преувеличения назвать Meterpreter, входящий в состав MSF (Metasploit Framework)[96], который обновляется регулярно и позволяет автоматизировать взломы по известным багам и не закрытым уязвимостям в ПО, причем механизмы эксплуатации так называемых 0day уязвимостей[97] в нем также присутствуют, т. е. специальные инструменты (эксплойты, или exploit), которые реализуют взлом через те уязвимости, которые не закрыты на момент выхода данного эксплойта. Так, например, можно через, скажем, Nmap (мультиплатформенный бесплатный сетевой сканер) просканировать некий пул адресов, подсетей или же конкретный сервер, примерно определить, что на нем есть и какая операционная система используется, а дальше применять эксплойты под уже известные уязвимости. Что уж говорить про версию Metasploit Pro, в которую добавлен WEB 2.0 интерфейс.

По понятным причинам никаких конкретных скриптов по использованию данного продукта особо не найдешь, даже долгое время проведя в поисковиках, поскольку даже на сайтах, посвященных безопасности, или хакерских форумах ими не любят делиться.

Пожалуй, самый распространенный способ списать деньги со счета клиента — это воспользоваться компьютером того же клиента, точнее того сотрудника, который может такие операции проводить. Схема атаки довольно стандартная и про нее не раз было сказано в Интернете. Бэкдор[98] на компьютер жертвы, USB_over_Network share[99], Remote control toolkit[100], кейлоггер[101] — все что нужно для проведения такой операции. Злоумышленник со своего компьютера запускает приложение клиент-банка, вводит пароль, полученный с помощью кейлоггера, при этом компьютер жертвы используется как шлюз, а при помощи USB_over_Network share злоумышленник имеет доступ к ключу жертвы, чтобы подписывать им платежки. Конечно, в каждом конкретном случае схема может меняться в зависимости от банка, к примеру, но суть одна — получить доступ к компьютеру жертвы, установить канал к ключу и получить пароль, на этом все — можно переводить деньги.

Помимо ПО для взлома, полезно иметь еще некий набор средств для проведения расследований инцидентов информационной безопасности — так называемые forensic tool’s[102] и специальные программы. Ими активно пользуются все, кто имеет хоть какое-то отношение к безопасности, поскольку нужно не только найти нарушителя информационной безопасности, но еще и доказать, что это именно он сделал это и именно в такое-то время. В данном случае лучшим помощником является Интернет, а точнее — google.com, поскольку где-то 90–95 % всего forensic-софта делается не у нас, а значит, и искать нужно по зарубежным форумам и специализированным сайтам. Или же на конкретных ресурсах, где можно найти, например, отлично работающую утилиту USB History, из названия которой понятно, что она вытаскивает из недр реестра Windows, обрабатывает и сводит в один вид информацию о том, какие USB-устройства и когда были подключены в последний раз[103].

Реальная безопасность вместо бумажной

Одним из основополагающих принципов построения центра ИБ является уход от «бумажной безопасности», когда отсутствует контроль настроек ИТ-систем, т. е. политики реализованы только в виде регламентирующих документов, а как они реализованы на практике, никто не знает, и когда отсутствует процесс управления защищенностью, ведь новые уязвимости появляются ежедневно и никто в компании не знает, какие есть бреши в их системе. Если быть точнее, то не уход, а переключение осознания того, что если «так написано, значит, оно так и есть», на «если так написано, то надо проверить, исполняется ли». Конечно, сотрудники службы информационной безопасности могут быть в отличных отношениях с админами и полностью им доверять, но это не означает, что нужно отменять принцип «четырех глаз» и делать, как кому-либо удобнее, нежели чем безопаснее. Все мы понимаем, что необходимо искать некий компромисс между безопасностью и производительностью, поскольку это прямо противоположные понятия, но только в том случае, когда мы настраиваем аудит каких-либо объектов, поскольку это напрямую будет способствовать увеличению затрат серверных ресурсов.

Поэтому нужно четко понимать, какие именно действия или, проще говоря, события мы хотим увидеть.

Использование обеих систем (SIEM и сканер безопасности) в связке позволяет контролировать то, что происходит в сетях, на рабочих станциях, серверах, в базах данных, и оперативно реагировать, если произошло нарушение установленных регламентов и политик или имела место иная внештатная ситуация. Кроме того, две системы позволяют лучше оценить то, каковы могут быть потенциальные последствия вновь обнаруженных уязвимостей.

Доклиентский цикл и его безопасность

О самом процессе производства банковских карт и его этапах написано немало[104]. Этот раздел в книге хотелось бы посвятить жизненному циклу карточного продукта с момента его рождения и доставки банку-эмитенту с соблюдением мер безопасности.

Когда мы говорим о производстве продукта, то следует понимать, что карточный продукт, или продукция, не может быть выпущена на обычной фабрике. И не только потому, что требуется специализированное оборудование, обученный персонал и технологии для ее производства, но и необходимо еще одно важное условие — это должна быть территория с высоким уровнем безопасности.

Территория с высоким уровнем безопасности подразумевает хорошо организованный, слаженный комплекс с интегрированными устройствами защиты безопасности и жесткими процедурами допуска. Конечно, эти требования по безопасности придумал не сам производитель пластиковых карт, а международные платежные системы, и остается лишь строго исполнять их. Изначально следует понимать, что для того чтобы добиться высокой степени защиты на производстве банковских карт, необходимо начинать с разработки проекта фабрики, правильного планирования и проектирования производственных зон и участков и, соответственно, организации физического доступа на эти зоны и участки.

Итак, существуют внешние и внутренние стандарты безопасности для производственных помещений. Внешние стандарты безопасности означают нахождение производственных помещений на территории, обслуживаемой общественными правоохранительными органами и службами пожарной охраны, МЧС. Как правило, это локальные службы, которые привлекаются по месту нахождения производства. Согласно заключенным договорам на такое обслуживание правоохранительные органы, например, должны приехать по вызову на территорию в случае несанкционированного доступа в течение пяти минут. Независимо от времени реагирования служб пожарной охраны на территории или внутри помещений обязательно выстраиваются системы пожаротушения. Как правило, выбор таких систем определяется возможностями предприятия. Все помещения должны быть оборудованы аварийными системами безопасности против несанкционированного проникновения. Все внешние пункты входов и выходов, включая и те, что предназначены для персонала, обслуживающего персонала и грузов, должны оборудоваться аварийными кнопками и камерами видеонаблюдения с возможностью круглосуточной записи происходящего в режиме реального времени. Аварийные системы поддерживаются запасными источниками питания и в случае отключения основного автоматически в течение десяти секунд переключаются на аварийные и функционируют бесперебойно в течение 72 часов до устранения аварии. Такие меры предосторожности позволяют центру безопасности контролировать все без исключения зоны предприятия как по периметру здания, так и внутри, где находятся сырье и материалы для производства банковских карт, заготовки, сама карточная продукция.

Для минимизирования риска незаконного вторжения на территорию производителя внешний периметр здания должен быть защищен специальным ограждением с въездными воротами и проходной, также оснащенными системой сигнализации, управляемые и контролируемые центром безопасности предприятия. Внешние входы и выходы снабжаются электронными устройствами для считывания персональных карт, которые в свою очередь автоматически активируют запирающие механизмы. Сами стены, доступ на крышу здания, окна и двери в обязательном порядке снабжаются датчиками вибрации и магнитными детекторами против вторжения. Внешние вывески на здании не должны указывать или подразумевать, что именно производится внутри данного здания.

Внутренние стандарты безопасности подразумевают наличие систем контроля доступа внутри помещения. Одной из наиболее секретных комнат на предприятии является центр управления безопасностью. Вход и выход в такую комнату оснащен шлюзовой камерой со встроенными функциями контроля доступа. В зависимости от финансовых возможностей предприятия функции контроля доступа в таких шлюзовых камерах могут выполнять считывающие устройства, распознающие персону по отпечаткам пальцев, роговице глаза, методом взвешивания или просто пластиковой картой доступа. Система контроля доступа в комнату безопасности программируется по принципу «person-by-person», который обеспечивает невозможность прохода двум сотрудникам одновременно и ограничивает санкционированный доступ персонала. Центр управления безопасностью призван обеспечить на предприятии безопасность помещений, зон и участков, движение материалов, товаров и транспорта, а также наблюдение за сохранностью информации. Внутренние входы и выходы между производственными помещениями, участками и зонами, бытовыми помещениями также снабжены электронными устройствами для санкционированного доступа с помощью персональных карт.

Производство заготовок, доставка в банк и хранение

Для того чтобы произвести заготовки для банковских карт, необходимо закупить материалы для их производства и доставить на территорию с высоким уровнем безопасности. С этого момента и начинается процедура соблюдения мер безопасности на предприятии.

Транспортное средство с материалами пропускают в здание через транспортный шлюз, где и происходит первоначальная разгрузка. Далее транспортное средство покидает территорию, а материал с соблюдением документальных процедур попадает на склад сырья и материалов. С одной стороны, сырье и материалы с точки зрения безопасности никакой ценности (кроме стоимостной) не представляют, но, с другой стороны, жестко прописанные процедуры их приемки исключают саму попытку хищения на раннем этапе производства. Физический контакт между поставщиком материалов и принимающим сотрудником склада предприятия исключается. Все контакты происходят через переговорное устройство, а документы передаются и возвращаются через окно безопасности. Все события записываются системой видеонаблюдения и просматриваются в режиме реального времени сотрудниками службы безопасности предприятия из центра управления безопасностью. Таким образом материал поступает на предприятие, оформляется и ожидает своего часа.

Концепция безопасности международных платежных систем основана на административной процедуре исполнения со строгим ревизионным контролем каждой партии продукции, поддерживаемым устройствами физического контроля безопасности, позволяющими постоянно следить за сотрудниками, вовлеченными в производство каждой отдельной партии продукции, и их передвижениями.

После получения рабочего задания и его обработки на склад поступает информация о требуемом количестве материала. Ответственный сотрудник склада передает необходимое количество материала на производство в цех печатной продукции через специальный транспортный шлюз-ловушку, тем самым исключая физический контакт между персоналом. Шлюз открывается специальными ключами санкционированным персоналом. Проникновение через транспортный шлюз исключается, так как он является ловушкой, и в случае появления такового срабатывает звуковой сигнал, в том числе и на приборах в центре управления безопасностью с его визуализацией. Все сотрудники компании одеты в специальные костюмы или халаты без карманов, что также исключает вероятность соблазна приобрести на память карточку с запоминающимся или необычным дизайном.

После получения изображения на печатном листе пластика полуфабрикат движется в цех ламинирования продукции. На этом этапе также используется транспортный шлюз, как и везде между цехами. И так по цепочке: в цех производства заготовки, нанесения голограмм и подписных панелей, и далее — в цех персонализации и упаковки.

Конечный пункт готовой карты — сейф хранения ценностей. Здесь необходимо внести ясность: сейф находится внутри складской зоны и является самостоятельным помещением на складе. Сейф для хранения ценностей является самым секретным помещением на производственных площадях, и поэтому к нему особые требования. Он должен быть выполнен из наливного бетона с металлической конструкцией внутри и толщиной стен не менее 20 см, которые способны обеспечивать прочность и долговечность. Главный сейф необходимо оборудовать укрепленной стальной дверью с логически последовательным двойным механизмом запирания, который требует одновременного двойного контроля доступа.

Стены, потолок и пол такой конструкции снабжаются датчиками движения и вибрации. Системы видеонаблюдения и записи обязательны. Как правило, в таких защищенных конструкциях хранится готовая продукция — банковские карты, секретные компоненты для производства карт (такие как голограммы международных платежных систем, панели для подписи, магнитные полосы, чипы, ПИН-конверты и любые другие носители секретной информации).

После производства партии заказа бракованные карты и компоненты для их производства уничтожаются в специально отведенной для таких целей комнате с соблюдением всех необходимых мер безопасности. Доступ к такой комнате имеет ограниченный круг сотрудников компании. В соответствии с требованиями безопасности отходы произведенной продукции и брак уничтожаются в присутствии как минимум двух ответственных сотрудников на специальном оборудовании — уничтожителе/измельчителе. Отходы измельченных карт хранятся в мусорных контейнерах, расположенных на охраняемой и защищенной территории, ограниченной от несанкционированного доступа.

Таким образом, получился продукт — банковская карта, а полученный брак и его компоненты уничтожены. Наступает самый важный момент в жизни продукта — отпуск продукции клиенту, т. е. банку, а поскольку банковская карта приравнивается по своей значимости к денежным знакам, то и безопасность доставки пластиковых денег должна быть соответствующей.

Для доставки продукта в банк используется специализированный автомобиль службы инкассации, так же как и при перевозке денежных знаков. Согласно договору между производителем и службой инкассации автомобили подаются строго по времени и с заранее продуманным маршрутом передвижения от производителя до банка-клиента.

Мы уже знаем, что сначала спецавтомобиль для получения продукта по согласованным процедурам попадает на территорию с высоким уровнем безопасности, далее — в транспортный шлюз, а здесь применяется следующий алгоритм:

• подготовка отгрузки продукции должна осуществляться под двойным контролем в пределах места хранения товара — сейфе хранения ценностей и в присутствии сотрудника службы безопасности;

• отгрузка продукции разрешена только по предварительной договоренности с получателем товара и службой инкассации;

• сотрудник службы безопасности уведомляет сотрудника склада о предстоящей отгрузке;

• сотрудник службы безопасности направляет водителя в зону отгрузки;

• визуальная и звуковая идентификация водителя должна подтверждаться сотрудником службы безопасности;

• внешние ворота территории и ворота отгрузки товара открываются и закрываются только с центрального пункта управления безопасностью;

• ответственный сотрудник склада оформляет документы на отгрузку через окно безопасности и подтверждает это оформление в пункте управления безопасностью;

• производится отгрузка товара и подтверждение отгрузки сотрудниками склада;

• сотрудник службы безопасности открывает ворота для выезда водителя из грузового отсека;

• все операции по отгрузки товара наблюдаются и записываются системой видеонаблюдения.

Банк информирует производителя о доставке продукции и хранит товар до выдачи его уже непосредственно клиенту в сейфе ценностей, выполненном, по таким же требованиям международных платежных систем, как и для производителя.

Безопасность центра персонализации

Зоны персонализации карт являются закрытыми зонами с санкционированным доступом ограниченного количества сотрудников. Прежде чем произвести персонализацию заготовок карт, необходимо подготовить само задание, для чего предусмотрена специальная комната подготовки задания. Конструктивно такая комната строится из прозрачных композиционных материалов, находится в зоне персонализации и контролируется камерами видеонаблюдения. Стены и потолок в комнате защищены датчиками вибрации и детекторами внутренних перемещений. Информация для персонализации передается от заказчика по защищенным каналам связи с соблюдением процедур, а ключами доступа к информации обладают ответственные сотрудники компании, имеющие специальный допуск.

Открывают и готовят задание одновременно не менее двух сотрудников. Далее информация в зашифрованном виде по внутренним сетям компании, не связанным с внешним миром, к определенному времени выполнения такого задания загружается в машину для персонализации. Ответственный сотрудник компании, непосредственно работающий на участке персонализации, проводит свою часть работ по персонализации.

После окончания работ готовые карты укладываются в специальные лотки в определенном количестве и пломбируются. Далее лотки с готовой продукцией перемещаются в цех упаковки, а лотки с бракованной продукцией попадают в комнату уничтожения отходов. После произведенной упаковки с инициализацией готовая продукция отправляется в сейф хранения ценностей для отгрузки банку-клиенту. Весь процесс персонализации и движения готовой продукции находится под наблюдением систем видеонаблюдения с записью и хранением информации. Таким образом, жестко прописанные международными платежными системами регламенты и процедуры выполнения работ по персонализации фактически исключают саму возможность утечки информации или готовой продукции.

Возможность изготовления дубликатов продукции, с одной стороны, исключается строгим соответствием заказа готовой продукции количеству компонентов на ее производство, отпущенных на складе, а с другой стороны, установленным программным продуктом на оборудовании, производящем персонализацию.

Если кратко подвести итог этой части, то физическая безопасность ограничивает доступ на территорию производителя, а логическая безопасность подразумевает проведение организационных мероприятий на предприятии и их соблюдение. Надо сказать, что требования физической и логической безопасности на производстве готовой продукции схожи по своей сути с требованиями, применяемыми банками в своей деятельности. И если возникают какие-то спорные моменты к произведенной продукции у заказчика, то здесь включаются в работу претензионные службы банка-клиента и отделы качества производителя.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Подушки безопасности

Подушки безопасности 3. Ставки по кредитам и вкладам должны быть достаточно стабильными и не подверженными значительным изменениям. Если динамика ставок сильно варьируется, то это свидетельствует о том, что у кооператива нет определенной политики, и существует

О принципе безопасности

О принципе безопасности После таких слов мы можем представить себе, что наш директор – мужественный человек. Он готов пойти на риск и «вместе с народом» пойти поучиться. Допустим, у него нет властных амбиций и он целиком и полностью стремится стать на время тренинга таким

Задачи системы бизнес-безопасности

Задачи системы бизнес-безопасности Для достижения главной цели бизнес-безопасности, которая была сформулирована в предыдущем разделе, система бизнес-безопасности должна обеспечить решение перечисленных ниже задач.? Своевременное выявление возможных угроз и

Основные правила системы безопасности предприятия

Основные правила системы безопасности предприятия При построении на предприятии системы безопасности следует придерживаться определенных правил, о которых мы и расскажем в данном разделе.В медицине есть такое известное изречение: «болезнь легче предупредить, чем

Техника безопасности

Техника безопасности Прием Эффективное прощение можно использовать далеко не всем людям.Эту технику категорически запрещается использовать следующим категориям лиц: беременным в любой стадии беременности, лицам, состоящим на учете у психиатра по поводу любого

Разработка фундамента новой системы

Разработка фундамента новой системы При разработке нового бэк-офиса пришлось решать массу всяких задач, которые зачастую были связаны не только с программированием как таковым. Бэк-офис – это система, в которой смоделировано и автоматизировано большинство

Подушка безопасности

Подушка безопасности Рекомендую как можно скорее начать вкладывать деньги. Какой процент? Определяйте сами, но должно быть минимум 10–20 %. Я, например, сейчас инвестирую около половины своих доходов, причем пользуюсь разными инвестиционными инструментами, в том числе

ГЛАВА 7 Деловая контрразведка в системе безопасности НХС Система безопасности НХС

ГЛАВА 7 Деловая контрразведка в системе безопасности НХС Система безопасности НХС Итак, спецслужбы иностранных государств, конкуренты, криминальные структуры являются субъектами внешней угрозы по отношению к НХС. Это обстоятельство создает потребность в формировании